כיצד לפרוץ WiFi

לדעת כיצד לפרוץ לרשתות WiFi היא הדרך הטובה ביותר להגן על עצמך מפני תוקפים שלא מהססים לנצל פרצות אבטחה ב-WiFi. למרות שידע זה עשוי להיראות מסוכן, הוא למעשה ההגנה הטובה ביותר שלך מפני הפיכה לקורבן הבא של מתקפת סייבר.

כל יום, האקרים כובעי שחור, שולחי פישינג ופושעי סייבר אחרים מוכנים לעשות הכל כדי לפרוץ חיבורים אלחוטיים, לגנוב מידע אישי ולהרוויח ממשתמשים תמימים שלא אבטחו כראוי את הרשתות שלהם.

למה ללמוד איך לפרוץ ל-Wi-Fi

ככל שאנו מחוברים יותר, כך השאלה של אבטחה מקוונת נעשית דחופה יותר. לפעמים, ההגנה הטובה ביותר היא ללמוד את שיטות האויב שלך, וזה בהחלט נכון כשמדובר בהגנה על עצמך מפני איומים מקוונים שונים.

במאמר זה נסביר כיצד פושעי סייבר פורצים סיסמאות ורשתות WiFi. הידיעה כיצד מתבצעים פריצות סיסמאות WiFi תאפשר לך לנקוט באמצעי אבטחה מתאימים, להגן על הרשת שלך ולהישאר בטוח ברשת.

הכלי היחיד שתזדקק לו כדי לעקוב אחרי המאמר הוא NetSpot, אפליקציית מקצועית ל-Windows, macOS ו-Android עבור סקרי אתר אלחוטיים, ניתוח Wi-Fi, ו-פתרון תקלות Wi-Fi. NetSpot ניתן להורדה בחינם, וניתן להתקין אותו על כל MacBook עם , כל מחשב נייד עם , או טלפון/טאבלט Android עם גרסה 8.0 ומעלה.

איך לפרוץ סיסמאות Wi-Fi

בעוד שתקני האבטחה האלחוטיים התפתחו משמעותית מאז ימי ה־WiFi הראשונים, תוקפים ממשיכים לפתח שיטות מתוחכמות לניצול פרצות. הנה הסוגים העיקריים של פריצות WiFi שמסכנות את אבטחת הרשת כיום:

- ניצול הצפנה מיושנת מכוון לרשתות שעדיין משתמשות בפרוטוקולי אבטחה ישנים, במיוחד WEP (Wired Equivalent Privacy) מ־1997, שיכול להיפרץ תוך דקות בשל חולשות בצופן RC4. אפילו רשתות WPA מ־2003 נותרות פגיעות בשל חולשות ב־TKIP.

- התקפות Brute Force על WPS מנצלות את תכונת הנוחות שנקראת WiFi Protected Setup, שמשתמשת בקוד PIN בן 8 ספרות שניתן לפרוץ בפחות מ־10 שעות באמצעות כלים כמו Reaver.

- התקפות KRACK (Key Reinstallation Attacks) הוכיחו שגם רשתות WPA2 עלולות להיפרץ כאשר חוקרים הדגימו ב־2017 כיצד ניתן למנף את תהליך לחיצת היד המרובע לפיענוח תעבורה והזרקת תוכן זדוני. חולשת KRACK השפיעה כמעט על כל מכשיר עם WiFi בעולם והביאה לעדכוני חירום רחבי היקף בכל תעשיית הטכנולוגיה.

- נקודות גישה זדוניות (Evil twin) ונקודות גישה נוכלת כרוכות ביצירת רשתות WiFi מזויפות שמחקות רשתות אמיתיות ומפתות משתמשים להתחבר אליהן ובכך לחשוף את כל התעבורה שלהם להאזנה וגניבת סיסמאות. פורסמו התרעות רבות על כך, כמו זו של Norton, אך ההתקפה עדיין אפקטיבית עד היום.

- התקפות ניתוק (Deauthentication) ולכידת לחיצות יד (handshake capture) מאלצות מכשירים להתנתק מהרשת בעזרת חבילות מזויפות, כך שהתוקף יכול ללכוד את ה־WPA/WPA2 handshake כאשר המכשירים מתחברים מחדש, ולפצח אותם לא מקוון באמצעות משאבי מחשוב חזקים. טכניקת פריצת סיסמת WiFi זו הפכה מוכרת במיוחד במהלך דליפת תמונות הסלבריטאים ב־2014, כאשר התוקפים שילבו התקפות ניתוק עם הנדסה חברתית כדי לקבל גישה לחשבונות פרטיים ורשתות ביתיות.

- התקפות מילון וטבלת צבעים (Dictionary and Rainbow Table Attacks) מנצלות רשימות מראש של גיבובי סיסמאות (hashes) ומילוני ענק כדי לפרוץ במהירות סיסמאות חלשות. כלים מודרניים כמו Hashcat מסוגלים לבדוק מיליוני שילובים בשנייה מול לחיצות יד שנתפסו.

- התקפות אדם בתווך (MITM) ממקמות את התוקף בין המשתמש ליעדו כאשר הם על אותה רשת, מה שמאפשר להאזין לסיסמאות, להזריק נוזקות או להפנות מחדש תעבורה לאתרי פישינג מבלי שהמשתמשים ישימו לב.

- חטיפת DNS והרעלת מטמון מפנות משתמשים לאתרים זדוניים על ידי פגיעה בהגדרות DNS של הראוטר או הרעלת מטמני DNS, כך שהאקרים יכולים לדוג סיסמאות מדפים מזויפים של בנק או דוא"ל הנראים אמיתיים לחלוטין. דוגמה טובה לטכניקה זו היא קמפיין Sea Turtle מ־2019, שכוון לרשתות ממשלתיות וארגוניות במדינות רבות.

נכון שהצפנת WPA3 המודרנית מספקת הגנה משופרת מהתקפות אלו בזכות פרוטוקולי לחיצת יד משופרים, סודיות קדימה ואלגוריתמים מוצפנים חזקים יותר, אך המציאות העצובה היא שרבות מהרשתות עדיין פגיעות בשל ציוד מיושן, סיסמאות חלשות או הגדרות שגויות.

כיצד להימנע מפריצה לרשת WiFi

למרות קיומן של שיטות פריצה לרשתות WiFi שתוארו לעיל, קיימות דרכים להפוך את הרשת שלך ליעד קשה בהרבה ולגרום לרוב פושעי הסייבר לעבור לטרף קל יותר:

- עדכן את סיסמאות ה-WiFi וסיסמת הניהול: מתקפות רבות מצליחות מנצלות סיסמאות חלשות או ברירת מחדל שאף אחד לא טרח לשנות. סיסמת ה-WiFi שלך צריכה להכיל לפחות 12 תווים, בשילוב אותיות גדולות וקטנות, מספרים ותווים מיוחדים בתבנית אקראית לגמרי, ללא מילים מהמילון, מידע אישי או רצפים צפויים. גם לסיסמת הניהול של הראוטר מגיעה אותה תשומת לב — להשאיר אותה כ-"admin" או "password" זה כמו להשאיר את מפתח הדלת תחת שטיח הכניסה.

- השתמש בהצפנה החזקה ביותר האפשרית: כיום, יש להשתמש אך ורק בתקן WPA3 העדכני, שכן הוא כולל Simultaneous Authentication of Equals (SAE) להגנה מפני התקפות מילון אופליין, forward secrecy השומר על העבר גם אם הסיסמה דלפה והגנה משופרת לרשתות פתוחות באמצעות Opportunistic Wireless Encryption (OWE). אם הראוטר שלך אינו תומך בכך — מומלץ להחליפו בחדש.

- עדכן קושחה ותוכנה באופן שוטף: יצרנים מפרסמים תיקונים באופן קבוע לפרצות שאותן מנצלים האקרים במכשירים לא מעודכנים. אפשר עדכונים אוטומטיים במידת האפשר, בדוק ידנית עדכונים לקושחה אחת לחודש בממשק הניהול של הראוטר, והחלף ציוד תקשורת שאינו מקבל עוד עדכוני אבטחה מהיצרן.

- ניטור מכשירים מחוברים: היכנס ללוח הניהול של הראוטר אחת לשבוע על מנת לבדוק את רשימת ההתקנים, חפש שמות מכשירים לא מוכרים, כתובות MAC לא מזוהות או יותר חיבורים ממה שציפית בהתבסס על מי מחובר ל-WiFi שלך. השתמש בכלים כמו NetSpot כדי לסרוק את סביבת הרשת ולזהות רשתות לא לגיטימיות.

- הגדר רשת אורחים: צור SSID נפרד עם סיסמה חזקה משלו, הפעל הגבלת התקשרות בין מכשירי אורחים, קבע מגבלות רוחב פס כדי לשמור על ביצועי הרשת הראשית, והגדר הגבלות גישה מבוססות זמן לניתוק אוטומטי של אורחים לאחר פרק זמן קצוב. החלוקה גם מקלה על ניהול גישה והוצאת אורחים מהרשת כאשר הם שוהים יתר על המידה או כאשר אתה מזהה פעילות חשודה.

- אל תשדר פרטי נתב מיותרים: חשיפת מידע אודות הרשת מספקת לתוקפים מודיעין קריטי לתכנון מתקפה. שנה את ה-SSID לברירת מחדל גנרית שאינה מזהה את יצרן/דגם הראוטר (הימנע מ-"Linksys" או "NETGEAR_2.4G"). לעולם אל תשתף מידע אישי כמו שם, מספר דירה או שם עסק בשם הרשת. חשוב מכל — בטל לחלוטין את פונקציית WPS כדי למנוע פירצות מבוססות PIN.

אמצעי אבטחה אלו יוצרים שכבות הגנה מרובות אשר פועלות יחד כדי להגן על רשת ה-WiFi שלך מפני התקפות אוטומטיות וחדירות ממוקדות. לאסטרטגיית הגנה שלמה, בדוק גם את 7 הדרכים להרחיק פורצי WiFi.

השתמש ב-NetSpot כדי למצוא רשתות Wi-Fi שקל לפרוץ אליהן

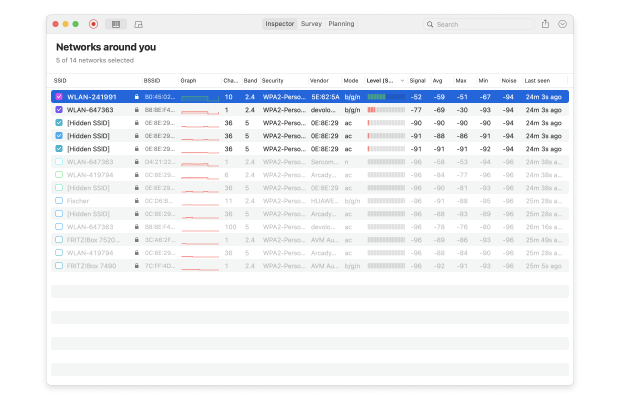

הדבר הראשון שרוב ההאקרים עושים הוא להשתמש בכלי ניתוח WiFi כמו NetSpot כדי לאתר רשתות המוגנות ב-WEP. בניגוד לרשתות אלחוטיות המשתמשות ב-WPA, WPA2 או WPA3, רשתות המוגנות ב-WEP הן קלות מאוד לפריצה באמצעות מחשב נייד ותוכנה מתאימה.

ל-NetSpot יש מצב ניתוח WiFi שנקרא Inspector, ובאמצעות מצב זה ניתן לאסוף כל פרט על הרשתות האלחוטיות שמסביבך. NetSpot מאפשר לך לראות את שמות הרשתות שבסביבתך, את עוצמת האות שלהן, את הערוצים בהן הן משדרות, וגם את רמת האבטחה שלהן.

NetSpot לאנדרואיד מציע מצב בודק Wi-Fi המאפשר לך לאתר ולנתח את רשתות ה-Wi-Fi הסובבות את המכשיר הנייד שלך.

אם אתה רואה רשת שמשתמשת באבטחת WEP, תוכל להיות בטוח שכל אחד יכול ללמוד איך לפרוץ אליה כי ללמוד איך לפרוץ סיסמת WiFi זה אפילו לא החלק הקשה; החלק הקשה הוא למצוא רשת WiFi שעדיין מסתמכת על אבטחת WEP. אבל עם NetSpot, אפילו זה קל.

כיצד לאבטח רשת Wi‑Fi נגד האקרים

כדי לאבטח את רשת ה-WiFi שלך מפני האקרים, עליך לוודא שהיא משתמשת בתקן אבטחה אלחוטי חזק ומוגנת באמצעות סיסמה בטוחה.

הפעל את NetSpot.

היכנס למצב מפקח.

אתר את רשת ה-WiFi שלך מרשימת רשתות ה-WiFi הזמינות.

הסתכל בעמודת האבטחה ובדוק אם כתוב “WPA2”.

אם כן, רשת ה-WiFi שלך עומדת בדרישת הסף הבסיסית לאבטחה.

עם זאת, אם רשת ה-WiFi שלך אינה מאובטחת באמצעות WPA2, עליך לשנות את הגדרות האבטחה של הנתב שלך בהקדם האפשרי. מאחר שכל נתב שונה, הצעדים המדויקים משתנים מנתב לנתב. בדרך כלל עליך:

גלה את כתובת ה-IP של הנתב שלך.

התחבר לממשק הניהול של הנתב.

חפש הגדרות אבטחת WiFi.

בחר ב-WPA2 כתקן האבטחה האלחוטית המועדף עליך.

שמור את ההגדרות ואפשר שמומלץ להפעיל מחדש את הנתב.

כל פעם שאתה משנה את הגדרות האבטחה של הראוטר שלך, השתמש במצב הבדיקה (Inspector) של NetSpot כדי לוודא שההגדרות אכן הוחלו. מעבר לשימוש ב-WPA2 כסטנדרט האבטחה האלחוטי המועדף עליך, עליך לבחור גם סיסמת WiFi חזקה כדי למנוע פריצות לסיסמת ה-WiFi. אלו כמה מאפיינים של סיסמה חזקה:

- הסיסמה מורכבת לפחות מ-12 תווים.

- הסיסמה עושה שימוש בשילוב של אותיות, מספרים ותווים מיוחדים.

- הסיסמה אינה סיסמה נפוצה (לדוגמה: 12345ASFD).

- הסיסמה חסרת משמעות הגיונית.

- הסיסמה אינה מכילה פרטים אישיים (תאריך לידה, שם נעורים ועוד).

- הסיסמה ייחודית ואינה משמשת באתרים אחרים.

- הסיסמה אינה רשומה על דף נייר או שמורה בדפדפן.

- הסיסמה אינה משותפת עם אף אחד.

למידה כיצד לפרוץ סיסמאות WiFi מאפשרת לך להעריך טוב יותר האם הרשת האלחוטית שלך פגיעה לאיומי סייבר מודרניים. בעזרת אפליקציות לאנליזת WiFi שהן חינמיות וקלות לשימוש כמו NetSpot, תוכל לגלות את החולשות הברורות ביותר בהגנות הסייבר שלך בתוך שניות ספורות.

NetSpot יכולה גם לאופטם את הכיסוי של הרשת האלחוטית שלך, כך שתוכל לכסות את כל החדרים בבית עם אות WiFi חזק ובו זמנית להגביל את האות רק לבית שלך.

שאלות נפוצות

KRACK ("Key Reinstallation Attacks") הוא סוג של התקפת רשת מסוג שידור חוזר, המנצלת חולשות בפרוטוקול WPA2. ההתקפה הזו מסוכנת באותה מידה עבור כל הפלטפורמות המרכזיות, כולל Microsoft Windows, macOS, iOS, Android, Linux, OpenBSD. ניתן לעקוף את פרוטוקול אבטחת הרשת שנחשב בטוח, ובכך לאפשר לפושע סייבר ליירט את המידע הנשלח והמתקבל ברשת.

כדי להשיג סיסמאות WiFi, האקרים משתמשים בשתי שיטות שונות מאוד. ישנם האקרים שבוחרים בדרך הקלה ומנצלים סיסמאות WiFi חלשות שקל לפרוץ בעזרת מתקפת מילון פשוטה. ישנם האקרים שיבצעו מתקפות מתקדמות עם שיטות מתוחכמות להשגת נתונים באופן בלתי חוקי.

אם רשת אינה מוגנת ואינה מוצפנת, היא פגיעה בקלות להתקפת איש-בין-אדם (MITM). מתקפה נקראת MITM כאשר האקר מסוגל ליירט נתונים בשל הליקויים האמורים באבטחה.

יש כמה דברים שאתה יכול לעשות כדי להימנע מהתקפת KRACK:

- השתמש ב-WiFi ציבורי רק כאשר אתה באמת זקוק לכך.

- אם אפשר, השתמש בחיבור קווי במקום חיבור אלחוטי.

- ודא שאתה מתחבר דרך פרוטוקולים מאובטחים, לדוגמה HTTPS, STARTTLS, Secure Shell וכו'.

- התחבר דרך VPN לשכבת הגנה נוספת.

- השתמש בחיבור הסלולרי שלך במקום להתחבר לרשת אלחוטית לא מוגנת.

- התקן עדכונים על המכשירים שלך, בדרך כלל הם מכילים תיקונים בפני איומי אבטחה עדכניים.