כלי מתקדם וחזק לבדיקות רשתות Wi-Fi מרובות, ניתוח ופתרון בעיות.

כיצד לאבטח WiFi: מדריך להגנה על הרשת האלחוטית שלך

למדו איך לאבטח את ה־WiFi והגנו על הרשת שלכם מגישה לא מורשית, מנעו גניבת רוחב פס, והימנעו מהפסדים כספיים עקב אבטחה חלשה.

בעולם שבו הכל מחובר — ממחשבים ניידים וסמארטפונים ועד מקררים חכמים ומוניטורים לתינוקות — אבטחת ה-WiFi שלך היא לא רק רעיון טוב, היא חיונית. בין אם אתה מגדיר רשת ביתית מהיסוד או מחזק את האבטחה של מערכת עסקית, מדריך זה מסביר כיצד לאבטח WiFi באמצעות שיטות מוכחות ופרקטיקות מודרניות.

מדוע אבטחת רשת אלחוטית חשובה

אבטחת רשת WiFi, או לפעמים אבטחת רשת אלחוטית, עוסקת במניעת גישה לא מורשית לנתונים המועברים ברשתות WiFi וסיכוני אבטחה נוספים של רשתות אלחוטיות.

אבטחת רשת WiFi מעולם לא הייתה חשובה יותר מאשר היום, כיוון שהרשתות שאותן היא נועדה להגן ממלאות תפקיד קריטי כמעט בכל היבט של חיינו. בלעדיהן לא היינו מסוגלים לתקשר עם יקירינו, לשתף פעולה עם עמיתים לעבודה, לגלוש באינטרנט, להזרים מוזיקה וסרטים, ועוד.

רשת לא מאובטחת היא דלת פתוחה. כל אחד שנמצא בטווח הרשת יכול פוטנציאלית לעקוב אחרי הפעילות המקוונת שלך, לחטוף לך את רוחב הפס, או אפילו לגשת לקבצים רגישים. עבור עסקים, הסיכונים חמורים עוד יותר: רשת WiFi שנפרצה עלולה לחשוף מידע על לקוחות, תקשורת סודית, או קניין רוחני.

בליבּה של אבטחת הרשתות האלחוטיות נמצאים פרוטוקולי ההצפנה — הטכנולוגיות שמגנות על הנתונים שלך כאשר הם עוברים באוויר. לאורך השנים, פרוטוקולים אלו התפתחו באופן משמעותי:

- Wired Equivalent Privacy (WEP): WEP הוא פרוטוקול האבטחה האלחוטית המקורי. הוא היה בשימוש מהסוף שנות ה-90 ועד 2004, אז הוכרז כבלתי בטוח.

- Wi-Fi Protected Access (WPA): WEP הוחלף על ידי Wi-Fi Protected Access (WPA) בשנת 2003. WPA הציג את פרוטוקול האבטחה Temporal Key Integrity Protocol (TKIP) כדי למנוע מתקפות מוכרות רבות.

- Wi-Fi Protected Access 2 (WPA2): הפך לסטנדרט בשנת 2004, והוא עדיין בשימוש נרחב בימינו גם לאחר שהתגלו בו מספר פגיעויות מאז כניסתו לשוק.

- Wi-Fi Protected Access 3 (WPA3): הוכרז ב-2018, וכל המכשירים בעלי תקן WiFi שאושרו מאז 2020 מחויבים לתמוך בו. פרוטוקול זה מיישם הצפנת WiFi בעוצמה של 192 סיביות ואף יותר, והוא גם עושה שימוש ב-Simultaneous Authentication of Equals (SAE) במקום החלפת מפתח משותף מראש (PSK).

💡 טיפ אבטחה: לשם ההגנה הטובה ביותר, השתמש תמיד בפרוטוקול האבטחה האלחוטית המעודכן ביותר שנתמך על ידי הנתב שלך — רצוי WPA3. רבים מהנתבים המודרניים כבר מוגדרים ברירת מחדל על פרוטוקול זה, אך תמיד כדאי לבדוק את ההגדרות שלך כדי לוודא שאינך משתמש בסטנדרט ישן וחשוף לפריצות.

כיצד לאבטח רשת WiFi: צעדים מהירים

קבלת נתב חדש מספק האינטרנט שלך עשויה לגרום לך לרצות פשוט לחבר אותו ולהתחיל לגלוש מיד. אך אבטחת רשת ה-WiFi שלך כמו שצריך חשובה לא פחות מהתקנת מנעולים חדשים כשעוברים לבית חדש — זו פעולה קריטית להגנה על בטיחותך המקוונת.

השתמש בהנחיות הפשוטות הבאות כדי לחזק את אבטחת ה-WiFi שלך:

התחל בסקר אתר WiFi

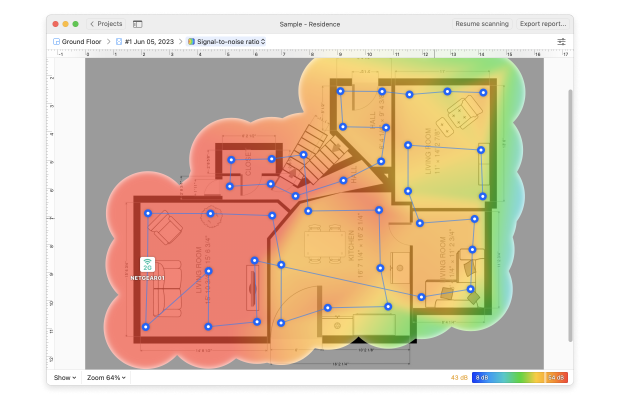

ראשית, בצע סקר אתר עם כלי NetSpot WiFi Site Survey. זה יעזור לך לזהות ולהסיר מיד נקודות גישה עוינות — אלו שהותקנו ללא רשות.

סקר האתר גם מסייע לחשוף תחנות עבודה שאינן מורשות. ארגן רשימה מסודרת של מחשבים ניידים ו-PDA עם מתאמי רשת אלחוטיים, כולל שם משתמש, כתובת MAC ומידע על מערכת ההפעלה. נתונים אלו משמשים לשליטה בגישה ל-WLAN. במקרה שהמתאמים אובדים או נגנבים, רשימה עדכנית היא הכרחית.

💡טיפ מהמומחים: ערוך סקרים באופן קבוע כדי לזהות איומי אבטחה מוקדם, במיוחד לאחר הוספת מכשירים חדשים או הזזת הנתב שלך.

שלב 1. שנה את פרטי הכניסה לברירת המחדל של הנתב

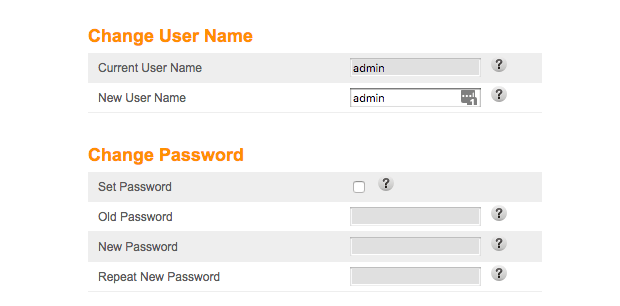

התחבר לנתב באמצעות חיבור אתרנט. אל תשתמש בחיבור WiFi כדי להגיע לגישה הניהולית. בדרך כלל, ממשק הניהול של הנתב נמצא ב־http://192.168.0.1 או ב־http://192.168.1.1.

לאחר שנכנסת, התחבר עם שם המשתמש וסיסמת ברירת המחדל של מנהל המערכת. גם אם ברצונך לשנות אותם, עדיין עליך להיכנס בפעם הראשונה.

בהתאם לנתב שלך, השלבים ל־שינוי שם המשתמש והסיסמה הניהוליים יהיו שונים. ב־Arris זה מופיע תחת הגדרות כניסה:

שנה גם את שם המשתמש וגם את הסיסמא. השתמש בסיסמא ארוכה ואקראית ואחסן אותה במקום בטוח — לא בפתק דביק על השולחן שלך.

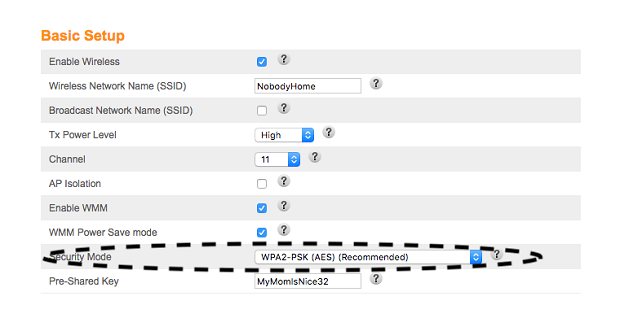

שלב 2. שנה והסתר את SSID שלך

ה-SSID הוא הזהות של רשת ה-WiFi המוצפנת שלך. זהו השם שבו אנשים משתמשים כדי למצוא ולחבור לרשת, וכך גם מבדילים אותה מאחרות. אם תשאיר אותו כ-“Netgear001” או “Linksys123” אתה הופך למטרה — זה אומר לתוקפים פוטנציאליים איזה ציוד אתה משתמש.

נתבים מסוימים אפילו מאפשרים לך להגדיר מספר רשתות (עוד על כך בהמשך). בדוק את המדריך של הנתב, אך השלבים הנפוצים הם:

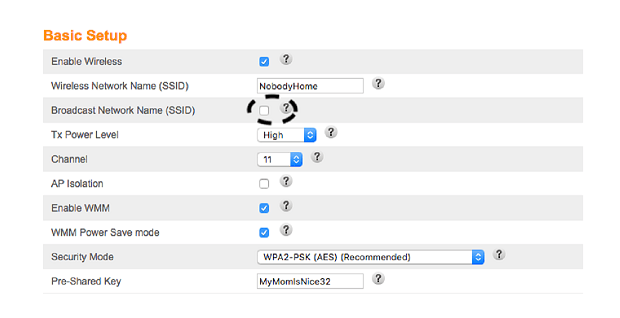

התחבר לנתב שלך (הגדרת שם משתמש וסיסמה חדשים בשלב 1, נכון?). בחר את רשת ה-WiFi שלך ושנה את ה-SSID, וכן כבה את האפשרות “שידור שם רשת”.

שמור את ההגדרות האלה. רשת ה-WiFi עדיין תעבוד, היא פשוט לא תספר על עצמה לכולם. בזמן שאתה כבר שם, ודא שמפתח השיתוף המוקדם (Pre-Shared Key) הוא משהו ייחודי.

💡טיפ למומחים השתמש בביטויים שקל לזכור במקום מילים או מספרים פשוטים.

עכשיו אנחנו מוסתרים. זה לא יעצור תוקף נחוש שמשתמש בכלים כמו NetSpot — אבל זה מוסיף שכבה של טשטוש.

שלב 3. השתמשו בהצפנת Wi-Fi חזקה

רוב הנתבים המודרניים מפעילים הצפנת Wi-Fi באופן אוטומטי כברירת מחדל. אך — האם אתה בטוח שההצפנה בנתב שלך מופעלת ומוגדרת כראוי? אל תניח שזה כך — תמיד עליך לבדוק את הגדרות האבטחה של הנתב שלך.

בחר ב-WPA3-Personal אם זמין, או ב-WPA2-AES כאופציה חלופית. הימנע מ-WEP, WPA, ו-WPA2-TKIP — הם מיושנים ופגיעים.

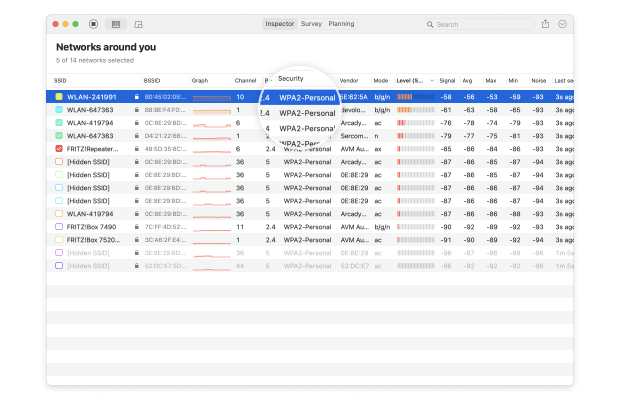

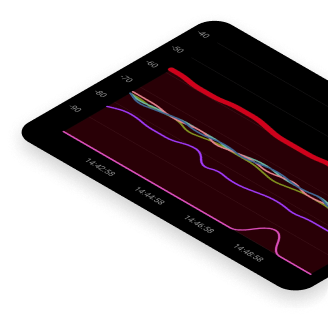

כיצד לבדוק את ההצפנה שלך: השתמש במצב Inspector של NetSpot כדי לצפות בהגדרות האבטחה של רשתות בסביבה, כולל שלך.

השלבים להגדרת הצפנת רשת ה-WiFi שלך משתנים מעט בין דגמי נתבים שונים, אך בדרך כלל, פעל לפי ההוראות הבאות:

התחבר לנתב שלך והגדר את מצב האבטחה או רמת ההצפנה ל-WPA3-Personal. אם הנתב שלך לא תומך ב-WPA3, השתמש במקום זאת ב-WPA2-PSK (AES).

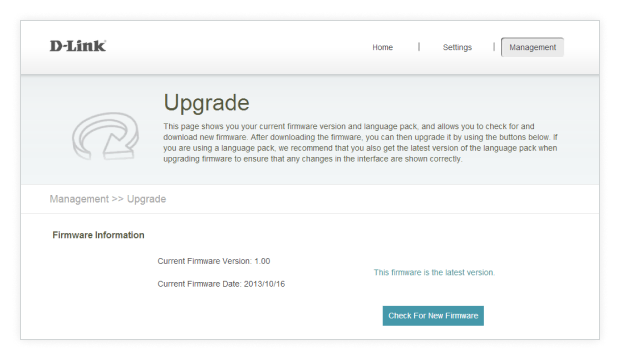

💡עצה מהמומחים: עדכן באופן קבוע את הקושחה של הנתב שלך כדי להבטיח תמיכה בפרוטוקולי האבטחה החדשים ביותר כמו WPA3.

כלי מתקדם וחזק לבדיקות רשתות Wi-Fi מרובות, ניתוח ופתרון בעיות.

-

קבל NetSpot

macOS 11+, Windows 7/8/10/11

שלב 4. השתמשו בסיסמה חזקה וייחודית לרשת ה-Wi‑Fi שלכם

בעוד שפרוטוקול האבטחה WPA3 מצמצם את הסיכון שמהווים סיסמאות חלשות, עליך עדיין להשתמש בסיסמה חזקה וייחודית כדי לאבטח את רשת ה-WiFi והנתב שלך.

ברצוי, הסיסמה שלך צריכה לעמוד בדרישות הבאות:

- להיות לפחות באורך של 12 תווים.

- להשתמש באותיות גדולות, אותיות קטנות, מספרים וסימנים.

- לא להיות מילה שניתן למצוא במילון.

💡טיפ מקצוענים: אל תעשה שימוש חוזר בסיסמאות בין רשת ה-WiFi ופאנל הניהול של הנתב.

שלב 5. שמור על קושחת הנתב שלך מעודכנת

כפי שזה מצער, פגיעויות קריטיות בנתבים מתגלות באופן קבוע. יצרניות נתבים בעלות מוניטין משחררות עדכונים כדי לטפל בהן, אך לא כל המשתמשים מתקינים אותם — לפחות לא בזמן. נתבים שלא עודכנו מהווים בעיה אבטחתית חמורה משום שהם חשופים לאינטרנט ומהווים מטרה שגרתית להאקרים.

היכנס לנתב שלך באופן קבוע ובדוק אם יש עדכונים. אם אפשר, אפשר עדכונים אוטומטיים ורשום את הנתב אצל היצרן כדי לקבל התראות.

שלב 6. השבת תכונות מסוכנות: WPS, UPnP וגישה מרחוק

כדי לאבטח את הראוטר שלך, התחבר דרך הדפדפן באמצעות פרטי הניהול שלך. תחילה, השבת ניהול מרחוק כדי שלא ניתן יהיה לשלוט בראוטר מחוץ לרשת שלך. לאחר מכן כבה את UPnP, אשר פותח פורטים באופן אוטומטי ויכול להיות מנוצל על ידי נוזקות. לבסוף, כבה את WPS כדי למנוע מתוקפים להתחבר דרך מערכת ה-PIN החלשה שלו. שמור את ההגדרות ולאחר מכן אתחל את הראוטר אם תתבקש לכך.

💡טיפים מומחה: ודאו שהתכונה אכן מושבתת. נתבים מסוימים מכבים לכאורה את WPS מבחינה ויזואלית אך נותרו פגיעים — ייתכן שיהיו דרושים עדכוני קושחה כדי לנטרל אותה לחלוטין.

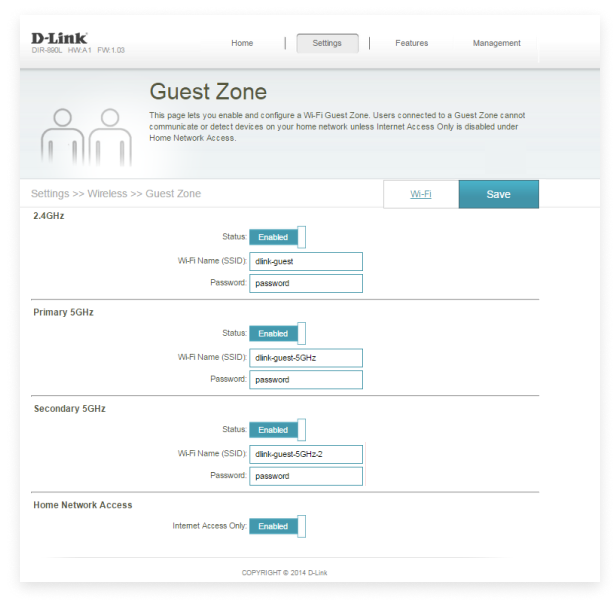

שלב 7. הגדרת רשת אורחים

לפעמים יש לך חברים או בני משפחה שמתארחים אצלך. וכשהם איתך, הם ישאלו אחת משתי השאלות שאתה חושש מהן: “מה הסיסמה ל-WiFi שלך?”.

במקום לשתף את פרטי הכניסה לרשת ה-WiFi הראשית שלך — דבר שעלול לחשוף מידע רגיש — קיימת אפשרות בטוחה יותר: להגדיר רשת WiFi נפרדת לאורחים. נתבים מודרניים רבים תומכים ביצירת רשתות מרובות, מה שהופך את הגדרת זה לפשוטה.

רשת WiFi לאורחים מאפשרת למבקרים להתחבר לאינטרנט מבלי לתת להם גישה ישירה למכשירים בביתך, לקבצים האישיים או למכשירי הבית החכם שלך. תחשוב על זה כעל מתן חדר דיגיטלי בטוח לאורחים — מבודד אך נוח.

שיטות עבודה מומלצות לאבטחת רשת האורחים שלך:

- הפעל את רשת האורחים שלך רק בעת הצורך. כבה אותה כאשר האורחים עוזבים כדי לצמצם סיכוני אבטחה.

- עדכן באופן קבוע את פרטי הכניסה לרשת האורחים. שנה את שם הרשת (SSID) והסיסמה של האורחים מעת לעת — רצוי בכל פעם שאתה מפעיל את הרשת.

- הגבל הרשאות ברשת האורחים. אפשר גישה לאינטרנט בלבד והשבת שיתוף קבצים או נראות של התקנים ברשת.

💡טיפ של מומחים: לנתבים של מותגים פופולריים כמו Netgear, TP-Link או ASUS יש אפליקציות או ממשקי אינטרנט נוחים להגדרה מהירה של רשתות אורחים מאובטחות תוך דקות. בדוק את הוראות הנתב או את האפליקציה שלך למדריכי הגדרה מהירים.

כלי מתקדם וחזק לבדיקות רשתות Wi-Fi מרובות, ניתוח ופתרון בעיות.

-

קבל NetSpot

macOS 11+, Windows 7/8/10/11

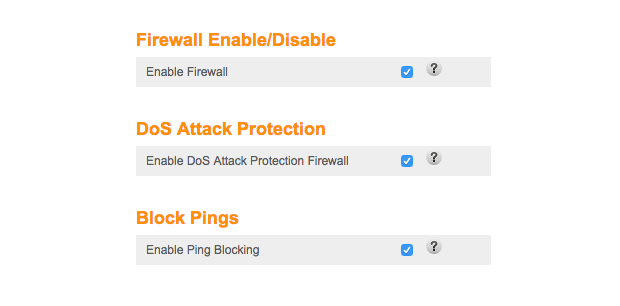

שלב 8. הפעל את חומת האש של הנתב שלך

חומת אש פועלת כמנגנון הגנה שמסדיר את תעבורת הרשת הנכנסת והיוצאת מהמערכת, בהתאם לכללי אבטחה שנקבעו מראש.

- כלל 1: דחה את כל החיבורים הנכנסים שלא התבקשו במפורש (Any: DENY).

- כלל 2: אפשר חיבורים נכנסים רק כאשר הם תגובה לבקשות יוצאות שהחלו ממכשירים בתוך הרשת (חומת אש מצבית).

- כלל 3: אפשר “חסימת פינג” כדי למנוע מהנתב שלך להגיב לבקשות פינג חיצוניות (בקשות ICMP Echo). האקרים מרבים לבצע פינג לרשתות כדי לזהות מערכות פעילות. על ידי חסימת תגובות פינג אתה עושה את הרשת שלך פחות גלויה.

הגדרה נוספת היא לחסום “מנות מקוטעות”. מנה היא יחידת מידע ברשת, המכילה כותרת המציינת לאן היא מיועדת ואיזו מידע היא נושאת. זה כמו מכתב שמחשבים שולחים זה לזה ברשת. המעטפה מציינת מהיכן הגיע המכתב ולאן הוא נשלח, ובפנים נמצא המידע האמיתי.

אבל לפעמים האקרים ישלחו מנה מקוטעת. זו מנה שנבנתה באופן שגוי במכוון כדי לבלבל את הנתב או המחשבים ויגרום להם לקבל מידע שגוי שלרוב היו דוחים. זה יכול להטעות את המחשב לאפשר גישה, כי המחשב ינסה לנחש מה המידע המקוטע מנסה להשיג. דחיית מנות כאלה מונעת את הבעיות הללו מלכתחילה:

💡טיפ מומחה: בדקו באופן קבוע את יומני חומת האש כדי לזהות ולטפל במהירות בסיכוני אבטחה אפשריים על ידי מעקב אחר התנהגות חשודה.

שלב 9. הגבל את טווח ה-WiFi שלך

כשזה נוגע לרשתות אלחוטיות, רוב המשתמשים רוצים להשיג את כיסוי האות הרחב ביותר האפשרי. במקרים מסוימים, זה בהחלט הגישה הנכונה, אך לא תמיד. כי זו הדרך הקלה ביותר למנוע מהאקרים ומסקרנים לנסות לקבל גישה אליה.

נתבים מתקדמים יותר מאפשרים לך להגביל את טווח הרשת שלך על ידי שינוי עוצמת השידור בהגדרות, אך תוכל גם להשפיע על כך על ידי שינוי מיקום הנתב שלך. אנו ממליצים להשתמש במצב הסקר של NetSpot כדי ליצור מפת כיסוי WiFi ויזואלית.

המפה תאפשר לראות בקלות בדיוק עד לאן האות שלך יכול להגיע ואיפה הוא החזק ביותר.

שלב 10. אבטח פיזית את הנתב שלך

אבטחה פיזית לעיתים קרובות אינה מקבלת מספיק תשומת לב, אך זה לא הופך אותה לפחות חשובה. אלא אם כן הנתב שלך ממוקם במקום שבו אנשים זרים לא יכולים להגיע אליו בקלות ומוגן בסיסמה מנהלה חזקה, תוקף מזדמן עלול להחליף אותו בנתב משלו, לחבר אליו את הלפטופ שלו ולשנות את ההגדרות, או אפילו להדביק אותו בתוכנה זדונית.

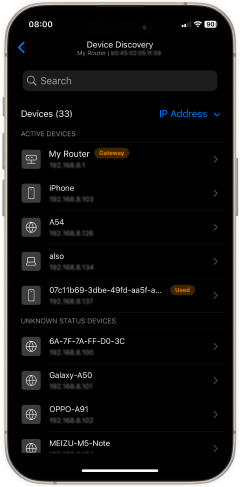

בדוק מכשירים ברשת שלך עם NetSpot עבור iOS

גם הסיסמה החזקה ביותר חסרת תועלת אם אנשים זרים כבר מנצלים את רוחב הפס שלך. בדיקה של עשר שניות עם הכלי החינמי Device Discovery של NetSpot מציגה כל לקוח שמחובר ל-Wi-Fi שלך, ישירות מה-iPhone שלך.

- פתח את NetSpot והקש על גילוי מכשירים.

- המתן מספר שניות עד לסיום הסריקה; יופיע רשימה חיה עם כתובת IP, כתובת MAC, שם היצרן, וסוג המכשיר.

- אתר חריגות. כל דבר שאינך מזהה — טלפון שאינו שלך, מצלמה חכמה שמעולם לא רכשת — עלול להיות פולש.

- העתק את כתובת ה-MAC של כל מכשיר חשוד, והדבק אותה ברשימת Access-Control או MAC-filter בנתב כדי לחסום אותו.

- הרץ שוב את גילוי המכשירים כדי לוודא שהלקוח הפולש נעלם.

💡טיפ מומחה: שדרוג ל-WPA2/WPA3 מאבטח כניסות עתידיות, אך מכשירים שאומתים תחת ההגדרות הישנות יכולים להישאר מחוברים עד שיתנתקו. הפעילו את NetSpot’s Device Discovery מיד לאחר המעבר כדי לזהות ולהרחיק פולשים ותיקים לפני שהם מתמקמים.

מסקנה

אבטחת רשת ה-WiFi שלך לא חייבת להיות מסובכת. עם כמה שינויים חכמים — הצפנה חזקה, סיסמאות ייחודיות, עדכוני קושחה וכלים כמו NetSpot — תוכל להגן על חייך הדיגיטליים והמכשירים שלך מפני איומי סייבר.

הישאר יוזם, שמור על פרטיותך. ואל תשכח לסרוק את הרשת שלך באופן קבוע — אבטחת WiFi היא לא הגדרה חד-פעמית, אלא הרגל מתמשך.

כלי מתקדם וחזק לבדיקות רשתות Wi-Fi מרובות, ניתוח ופתרון בעיות.

-

קבל NetSpot

macOS 11+, Windows 7/8/10/11

שאלות נפוצות: שאלות ותשובות על אבטחת Wi-Fi

כדי למקסם את אבטחת ה-Wi-Fi, מומלץ לשנות את סיסמת ה-Wi-Fi שלך כל שלושה עד שישה חודשים, במיוחד אם אתה משתף גישה לרשת לעיתים קרובות עם אורחים או חווה פעילות חשודה.

NetSpot ל-iOS מציע כלי חינמי לגילוי מכשירים — פתח את האפליקציה, הרץ סריקה, ומיד תראה רשימה של כל הלקוחות המחוברים. העתק כל כתובת MAC לא מוכרת לרשימת החסימה של הראוטר וסקור מחדש כדי לוודא שהיא נעלמה.

לא. למרות שהסתרת ה-SSID שלך יכולה למנוע גילוי אקראי, האקרים עדיין יכולים לאתר רשתות מוסתרות באמצעות כלים מיוחדים. תמיד שלב הסתרת SSID עם הצפנת WPA3 חזקה וסיסמה ייחודית וחזקה כדי לשפר את אבטחת ה-Wi-Fi שלך.

אבטח את הרשת האלחוטית שלך באמצעות סיסמאות ייחודיות והצפנת רשת מתאימה. הגנה על נכסים וארגון נכון של טופולוגיית הרשת הם חשובים. ודא שטווח האות האלחוטי שלך מגיע לאזורים הנדרשים ונסה להשתמש ב-VPN עבור תכונות מתקדמות יותר ברשת שלך.

נתבים מודרניים הם התקנים חזקים ומתקדמים להפליא, שהביצועים שלהם משתווים למחשבים אישיים ישנים. בזכות עוצמתם, הם יכולים לפעול כהתקני אבטחת רשת על ידי מתן שירותי חומת אש, VPN ופונקציות נוספות.