Krachtige geavanceerde tool voor het surveyen, analyseren en troubleshooten van meerdere Wi-Fi-netwerken.

Hoe WiFi hacken

Weten hoe je WiFi-netwerken kunt hacken is de beste manier om jezelf te beschermen tegen aanvallers die niet aarzelen om WiFi-beveiligings kwetsbaarheden uit te buiten. Hoewel deze kennis gevaarlijk lijkt, is het eigenlijk je beste verdediging tegen het worden van het volgende slachtoffer van een cyberaanval.

Elke dag zijn black hat hackers, phishingcriminelen en andere cybercriminelen bereid om tot het uiterste te gaan om WiFi-verbindingen te hacken, persoonlijke informatie te stelen en te profiteren van nietsvermoedende gebruikers die hun netwerken niet goed hebben beveiligd.

Waarom leren hoe je Wi-Fi kunt hacken

Hoe meer we verbonden zijn, hoe dringender de vraag naar online beveiliging wordt. Soms is de beste verdediging om de tactieken van je vijand te leren kennen, en dat is zeker het geval als het gaat om het beschermen van jezelf tegen verschillende online bedreigingen.

In dit artikel leggen we uit hoe cybercriminelen WiFi-wachtwoorden en netwerken hacken. Als je weet hoe hacks van WiFi-wachtwoorden worden uitgevoerd, kun je de juiste beveiligingsmaatregelen nemen om je eigen netwerk te beveiligen en online veilig te blijven.

De enige tool die je nodig hebt om mee te doen is NetSpot, een professionele Windows-, macOS- en Android-app voor draadloze site surveys, Wi-Fi-analyse en Wi-Fi-probleemoplossing. NetSpot is gratis te downloaden en kan worden geïnstalleerd op elke MacBook met macOS 11+, elke laptop met Windows 7/8/10/11, of een Android-telefoon of -tablet met Android 8.0+.

Hoe wifi-wachtwoorden hacken

Hoewel draadloze beveiligingsstandaarden sinds de begindagen van WiFi aanzienlijk zijn geëvolueerd, blijven aanvallers geavanceerde methoden ontwikkelen om kwetsbaarheden uit te buiten. Dit zijn de belangrijkste soorten WiFi-hacks die tegenwoordig de netwerkbeveiliging bedreigen:

- Legacy-encryptie-exploits richten zich op netwerken die nog steeds verouderde beveiligingsprotocollen gebruiken, met name WEP (Wired Equivalent Privacy) uit 1997, dat binnen enkele minuten kan worden gekraakt vanwege kwetsbaarheden in het RC4-algoritme. Zelfs WPA-netwerken uit 2003 blijven kwetsbaar door zwakheden in TKIP.

- WPS brute force-aanvallen maken misbruik van de handige functie WiFi Protected Setup, die een 8-cijferige pincode gebruikt die in minder dan 10 uur kan worden gekraakt met tools zoals Reaver.

- KRACK (Key Reinstallation Attacks) bewezen dat zelfs WPA2-netwerken konden worden gecompromitteerd toen onderzoekers in 2017 aantoonden hoe het vierwegs-handshakeproces gemanipuleerd kon worden om verkeer te ontsleutelen en kwaadaardige inhoud in te voegen. De KRACK-kwetsbaarheid trof vrijwel elk WiFi-apparaat wereldwijd en dwong tot spoedmaatregelen in de hele technologie-industrie.

- Evil twin en rogue access points houden het aanmaken van valse WiFi-hotspots in die legitieme netwerken nabootsen en gebruikers verleiden tot verbinden, waardoor al hun verkeer onderschept kan worden en inloggegevens gestolen kunnen worden. Er zijn veel waarschuwingen gepubliceerd, zoals deze van Norton, over deze aanval, maar deze blijft tot op de dag van vandaag effectief.

- Deauthenticatie- en handshake-capture-aanvallen dwingen apparaten de verbinding met hun netwerk te verbreken met speciaal gemaakte pakketten, zodat aanvallers de WPA/WPA2-handshake kunnen onderscheppen wanneer apparaten opnieuw verbinden, die vervolgens offline gekraakt kan worden met krachtige computers. Deze WiFi-wachtwoordhack werd berucht tijdens de bekende fotolekken van beroemdheden in 2014, waarbij aanvallers deauth-aanvallen combineerden met social engineering om toegang te krijgen tot privéaccounts en thuisnetwerken.

- Woordenboekaanvallen en Rainbow Table-aanvallen maken gebruik van vooraf berekende wachtwoord-hashes en enorme lijsten met woorden om zwakke wachtwoorden snel te kraken. Moderne tools zoals Hashcat kunnen miljoenen combinaties per seconde testen op onderschepte handshakes.

- Man-in-the-Middle (MITM)-exploits plaatsen aanvallers tussen gebruikers en hun bedoelde bestemmingen zodra ze op hetzelfde netwerk zitten. Zo kunnen ze inloggegevens onderscheppen, malware injecteren of verkeer omleiden naar phishingwebsites zonder opgemerkt te worden.

- DNS-kaping en cache poisoning leiden gebruikers om naar kwaadaardige websites door de DNS-instellingen van de router te compromitteren of DNS-caches te vergiftigen, zodat hackers inloggegevens kunnen verzamelen van valse bank- of e-maillogin-pagina's die volledig legitiem lijken. Een goed voorbeeld van deze WiFi-hacktechniek is de Sea Turtle-campagne van 2019, die overheids- en bedrijfsnetwerken in veel landen tot doelwit had.

Het is waar dat moderne WPA3-encryptie verbeterde bescherming biedt tegen deze aanvallen dankzij verbeterde handshakeprotocollen, forward secrecy en sterkere versleutelingsalgoritmen, maar de trieste realiteit is dat veel netwerken kwetsbaar blijven door verouderde apparatuur, zwakke wachtwoorden of verkeerde configuratie.

Hoe WiFi-hacking te voorkomen

Ondanks het bestaan van de hierboven beschreven WiFi-hackmethodes, zijn er manieren om je netwerk aanzienlijk moeilijker te maken als doelwit, waardoor de meeste cybercriminelen verder zoeken naar makkelijkere prooien:

- Update WiFi- en beheerderswachtwoorden: Veel succesvolle aanvallen maken misbruik van zwakke of standaard inloggegevens die gebruikers nooit hebben aangepast. Je WiFi-wachtwoord moet minimaal 12 tekens lang zijn en een combinatie bevatten van hoofdletters, kleine letters, cijfers en speciale tekens, in een volledig willekeurig patroon dat woorden uit het woordenboek, persoonlijke informatie of voorspelbare reeksen vermijdt. Het beheerderswachtwoord van de router verdient net zoveel aandacht, aangezien het laten staan op "admin" of "password" vergelijkbaar is met het verstoppen van je huissleutel onder de deurmat.

- Gebruik de sterkste mogelijke encryptie: Tegenwoordig moet je uitsluitend het nieuwste WPA3-protocol gebruiken omdat dit Simultaneous Authentication of Equals (SAE) ondersteunt ter bescherming tegen offline woordenboekaanvallen, forward secrecy biedt zodat eerdere sessies veilig blijven zelfs als het wachtwoord wordt achterhaald, en verbeterde bescherming voor open netwerken dankzij Opportunistic Wireless Encryption (OWE). Als je router dit niet ondersteunt, moet je een nieuwe aanschaffen.

- Houd firmware en software up-to-date: Fabrikanten brengen regelmatig patches uit voor nieuw ontdekte kwetsbaarheden die hackers actief uitbuiten in niet-gepatchte apparaten. Schakel automatische updates in waar mogelijk, controleer maandelijks handmatig op firmware-updates via het beheerpaneel van je router, en vervang netwerkapparatuur die geen beveiligingsupdates meer ontvangt van de fabrikant.

- Controleer verbonden apparaten: Bezoek wekelijks het beheerpaneel van je router om de lijst met apparaten te bekijken. Let op onbekende apparaatsnamen, MAC-adressen die je niet herkent, of meer verbonden apparaten dan je verwacht op basis van wie er op je WiFi zit. Gebruik tools zoals NetSpot om je netwerk te scannen en potentiële ongewenste netwerken te detecteren.

- Maak een gastnetwerk aan: Maak een apart SSID met een eigen sterk wachtwoord, schakel clientisolatie in zodat gastapparaten niet onderling kunnen communiceren, stel een bandbreedtebeperking in voor een betere prestatie op je hoofdnetwerk en gebruik tijdsgebonden toegangscontrole om gasten na een bepaalde tijd automatisch af te koppelen. Dankzij deze segmentatie beheer je de toegang makkelijker en kun je eenvoudig gasten van je WiFi verwijderen wanneer ze te lang blijven of als je verdachte activiteiten detecteert.

- Zend de gegevens van je router niet onnodig uit: Informatie over je netwerkconfiguratie geeft aanvallers waardevolle informatie bij het plannen van aanvallen. Verander de standaard SSID naar iets algemeens dat niet verwijst naar het merk of model van je router (vermijd bijvoorbeeld "Linksys" of "NETGEAR_2.4G"). Zet nooit persoonlijke informatie zoals je naam, appartementnummer of bedrijfsnaam in de netwerknaam. Schakel bovenal WPS volledig uit om kwetsbaarheden via pincode te voorkomen.

Deze beveiligingsmaatregelen creëren meerdere verdedigingslagen die samenwerken om je WiFi-netwerk te beschermen tegen zowel automatische aanvallen als gerichte indringers. Voor een uitgebreid verdedigingsplan, bekijk ook deze 7 manieren om een WiFi-hacker tegen te houden.

Gebruik NetSpot om Gemakkelijk te Hacken Wi-Fi Netwerken te Vinden

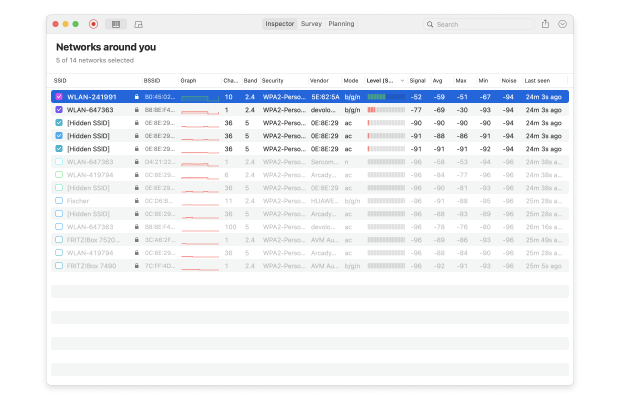

Het eerste wat de meeste hackers doen, is een WiFi-analysetool zoals NetSpot gebruiken om naar WEP-beveiligde netwerken te zoeken. In tegenstelling tot draadloze netwerken die WPA, WPA2 of WPA3 gebruiken, zijn WEP-beveiligde netwerken zeer eenvoudig te hacken met alleen een laptop en de juiste software.

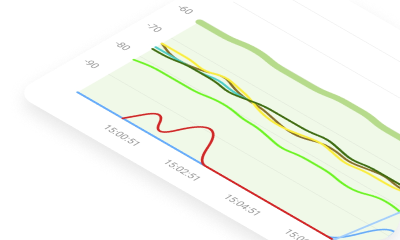

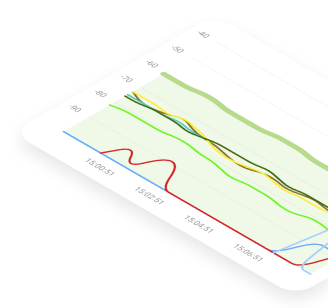

NetSpot heeft een WiFi-analysemode genaamd Inspector, en je kunt deze modus gebruiken om elk detail over omliggende WiFi-netwerken te verzamelen. Met NetSpot kun je de namen van de netwerken om je heen zien, hun signaalsterkte, de kanalen waarop ze uitzenden, en ook hun beveiliging.

NetSpot voor Android biedt de Wi-Fi Inspector-modus waarmee je de omliggende Wi-Fi-netwerken op je mobiele apparaat kunt vinden en analyseren.

Als je een netwerk ziet dat WEP-beveiliging gebruikt, kun je er zeker van zijn dat iedereen kan leren hoe je het kunt hacken, want het leren hacken van een WiFi-wachtwoord is niet eens het moeilijke deel; het moeilijke deel is het vinden van een WiFi-netwerk dat nog steeds op WEP-beveiliging vertrouwt. Maar met NetSpot is zelfs dat makkelijk.

Krachtige geavanceerde tool voor het surveyen, analyseren en troubleshooten van meerdere Wi-Fi-netwerken.

-

Verkrijg NetSpot

macOS 11+, Windows 7/8/10/11

Hoe een Wi-Fi-netwerk beveiligen tegen hackers

Om uw WiFi-netwerk te beveiligen tegen hackers, moet u ervoor zorgen dat het een sterke draadloze beveiligingsstandaard gebruikt en is beschermd met een veilig wachtwoord.

Start NetSpot.

Schakel Inspecteursmodus in.

Zoek uw WiFi-netwerk in de lijst met beschikbare WiFi-netwerken.

Kijk naar de kolom Beveiliging en controleer of er “WPA2” staat.

Als dat het geval is, voldoet je WiFi-netwerk aan de basisvereiste voor beveiliging.

Als uw WiFi-netwerk echter niet is beveiligd met WPA2, moet u zo snel mogelijk de beveiligingsinstellingen van uw router wijzigen. Omdat elke router anders is, verschillen de exacte stappen per router. Over het algemeen moet u:

Achterhaal het IP-adres van je router.

Meld u aan bij de beheerdersinterface van de router.

Zoek naar de WiFi-beveiligingsinstellingen.

Selecteer WPA2 als uw voorkeursdraadloze beveiligingsstandaard.

Sla de instellingen op en herstart eventueel uw router.

Telkens wanneer u de beveiligingsinstellingen van uw router wijzigt, gebruikt u de Inspectormodus van NetSpot om te controleren of de instellingen daadwerkelijk zijn doorgevoerd. Naast het gebruik van WPA2 als uw voorkeursstandaard voor draadloze beveiliging, moet u ook een sterk WiFi-wachtwoord kiezen om WiFi-wachtwoordhacks te voorkomen. Dit zijn enkele kenmerken van een sterk wachtwoord:

- Het wachtwoord is minstens 12 tekens lang.

- Het wachtwoord bevat een combinatie van letters, cijfers en speciale tekens.

- Het wachtwoord is niet algemeen gebruikt (12345ASFD).

- Het wachtwoord is volledig onzinnig.

- Het wachtwoord bevat geen persoonlijke informatie (geboortedatum, meisjesnaam, enzovoort).

- Het wachtwoord is uniek en wordt nergens anders gebruikt.

- Het wachtwoord is niet op een papiertje geschreven of opgeslagen door de browser.

- Het wachtwoord wordt met niemand gedeeld.

Conclusie

Leren hoe je WiFi-wachtwoorden kunt hacken stelt je in staat beter te beoordelen of je draadloze netwerk kwetsbaar is voor moderne cyberbeveiligingsdreigingen. Met gratis en gebruiksvriendelijke WiFi-analyzer-apps zoals NetSpot kun je binnen enkele seconden de meest voor de hand liggende zwakheden in je cyberbeveiligingsmaatregelen ontdekken.

NetSpot kan ook de dekking van je draadloze netwerk optimaliseren, zodat je alle kamers in je huis kunt voorzien van een sterk WiFi-signaal en tegelijkertijd het signaal beperken tot alleen je huis.

Krachtige geavanceerde tool voor het surveyen, analyseren en troubleshooten van meerdere Wi-Fi-netwerken.

-

Verkrijg NetSpot

macOS 11+, Windows 7/8/10/11

Veelgestelde vragen

KRACK ("Key Reinstallation Attacks") is een herhalingsaanval op het netwerk die gericht is op kwetsbaarheden in het WPA2-protocol. Deze aanval is even gevaarlijk voor alle grote softwareplatforms, waaronder Microsoft Windows, macOS, iOS, Android, Linux, OpenBSD. Het netwerkbeveiligingsprotocol dat als veilig wordt beschouwd, kan worden omzeild, waardoor een cybercrimineel de gegevens die over het netwerk verzonden en ontvangen worden, kan onderscheppen.

Om wifi-wachtwoorden te bemachtigen, gebruiken hackers twee heel verschillende methoden. Sommige hackers kiezen voor de makkelijke weg en maken misbruik van zwakke wifi-wachtwoorden die eenvoudig te kraken zijn met een simpele woordenboekaanval. Andere hackers voeren geavanceerde aanvallen uit met verfijnde manieren om gegevens op illegale wijze te verkrijgen.

Als een netwerk niet beschermd en niet versleuteld is, is het gemakkelijk vatbaar voor een man-in-the-middle (MITM) aanval. Een aanval wordt een MITM genoemd wanneer een hacker gegevens kan onderscheppen vanwege de eerdergenoemde beveiligingsgebreken.

Er zijn enkele dingen die je kunt doen om een KRACK-aanval te voorkomen:

- Gebruik openbaar WiFi alleen wanneer het echt nodig is.

- Indien mogelijk, gebruik een bekabelde verbinding in plaats van draadloos.

- Zorg ervoor dat je verbinding maakt via beveiligde protocollen, zoals HTTPS, STARTTLS, Secure Shell, enz.

- Verbind via een VPN voor een extra beveiligingslaag.

- Gebruik je eigen mobiele verbinding in plaats van verbinding te maken met een onbeveiligd draadloos netwerk.

- Installeer updates op je apparaten, deze bevatten doorgaans patches tegen de nieuwste beveiligingsdreigingen.