Tehokas edistynyt työkalu useiden Wi-Fi-verkkojen kartoittamiseen, analysointiin ja vianmääritykseen.

Kuinka hakkeroida WiFi

WiFi-verkkojen hakkeroinnin osaaminen on paras tapa suojautua hyökkääjiltä, jotka eivät epäröi hyödyntää WiFi-turvallisuuden haavoittuvuuksia. Vaikka tämä tieto saattaa vaikuttaa vaaralliselta, se on itse asiassa paras puolustuksesi, jotta et itse joudu kyberhyökkäyksen uhriksi.

Joka päivä mustahattuhakkerit, tietojenkalastelijat ja muut kyberrikolliset ovat valmiita tekemään kaikkensa hakkeroidakseen WiFi-yhteyksiä, varastaakseen henkilökohtaisia tietoja ja hyötyäkseen huomaamattomista käyttäjistä, jotka eivät ole kunnolla suojanneet verkkojaan.

Miksi oppia hakkeroimaan Wi-Fi-verkkoja

Mitä enemmän olemme yhteydessä, sitä kiireellisemmäksi verkkoturvallisuuden kysymys muodostuu. Joskus paras puolustuskeino on oppia vihollisesi taktiikat, ja tämä pitää erityisesti paikkansa, kun suojaudut erilaisia verkkouhkia vastaan.

Tässä artikkelissa selitämme, kuinka kyberrikolliset hakkeroivat WiFi-salasanoja ja -verkkoja. Kun tiedät, miten WiFi-salasanahakkeroinnit suoritetaan, voit käyttää asianmukaisia turvatoimia oman verkon suojaamiseksi ja pysyä turvassa verkossa.

Ainoa työkalu, jota tarvitset mukana pysymiseen, on NetSpot, ammattilaiskäyttöön tarkoitettu Windows-, macOS- ja Android-sovellus langattomaan mittaukseen, Wi-Fi-analyysiin ja Wi-Fi-ongelmanratkaisuun. NetSpotin voi ladata ilmaiseksi, ja sen voi asentaa mihin tahansa MacBookiin, jossa on macOS 11+, mihin tahansa kannettavaan tietokoneeseen, jossa on Windows 7/8/10/11, tai Android-puhelimeen tai -tablettiin, jossa on Android 8.0+.

Kuinka murtaa Wi-Fi-salasanoja

Vaikka langattoman verkon suojausstandardit ovat kehittyneet merkittävästi WiFin alkuajoista lähtien, hyökkääjät kehittävät jatkuvasti yhä kehittyneempiä tapoja hyödyntää haavoittuvuuksia. Tässä ovat tärkeimmät WiFi-hyökkäystyypit, jotka uhkaavat verkkojen turvallisuutta nykyään:

- Vanhentuneen salauksen hyväksikäytöt kohdistuvat verkkoihin, joissa käytetään edelleen vanhentuneita suojausprotokollia, erityisesti WEPiä (Wired Equivalent Privacy) vuodelta 1997, jonka RC4-salausalgoritmin haavoittuvuuksien vuoksi voi murtaa minuuteissa. Myös WPA-verkot vuodelta 2003 ovat edelleen alttiita TKIP-heikkouksien vuoksi.

- WPS:n brute force -hyökkäykset hyödyntävät WiFi Protected Setup -toimintoa, jossa käytetään 8-numeroista PIN-koodia, jonka voi murtaa alle 10 tunnissa työkaluilla kuten Reaver.

- KRACK (Key Reinstallation Attacks) osoitti, että jopa WPA2-verkkoja voidaan murtaa, kun tutkijat 2017 osoittivat, kuinka nelivaiheista kättelyprosessia voidaan manipuloida liikenteen purkuun ja haitallisen sisällön syöttämiseen. KRACK-haavoittuvuus vaikutti käytännössä kaikkiin WiFi-laitteisiin maailmanlaajuisesti ja pakotti koko teknologiateollisuuden tekemään hätäpäällikorjauksia.

- Evil twin- ja rogue-tukiasemat tarkoittavat väärennettyjen WiFi-tukiasemien luontia, jotka jäljittelevät oikeita verkkoja ja houkuttelevat käyttäjiä liittymään niihin, jolloin kaikki liikenne on altis sieppaukselle ja tunnistetietojen varastamiselle. Tästä hyökkäyksestä on julkaistu lukuisia varoituksia, kuten tämä Nortonilta, mutta siitä huolimatta se on edelleen tehokas.

- Deauthentication- ja kättelytallennushyökkäykset pakottavat laitteet katkaisemaan yhteyden verkkoon erityisillä paketeilla, jolloin hyökkääjät voivat tallentaa WPA/WPA2-kättelyn laitteiden yhdistäessä uudelleen, ja tämän jälkeen purkaa salasanan offline-tilassa tehokkailla tietokoneilla. Tämä WiFi-salasanahyökkäys tuli tunnetuksi vuoden 2014 julkkis-kuvavuodoissa, joissa hyökkääjät yhdistivät deauth-hyökkäyksiä ja sosiaalista manipulointia päästäkseen yksityisille tileille ja kotiverkkoihin.

- Sanakirja- ja Rainbow Table -hyökkäykset käyttävät ennalta laskettuja salasana-hajautuksia ja laajoja sanalistoja murtaakseen heikot salasanat nopeasti. Modernit työkalut, kuten Hashcat, voivat kokeilla miljoonia yhdistelmiä sekunnissa kaapattuja kättelyjä vastaan.

- Man-in-the-Middle (MITM) -hyökkäykset asemoivat hyökkääjän käyttäjän ja tämän kohdesivuston väliin, kun hyökkääjä on samassa verkossa. Näin hyökkääjä voi siepata tunnukset, syöttää haittaohjelmia tai ohjata liikenteen huijaussivuille huomaamatta.

- DNS-kaappaus ja välimuistin myrkytys ohjaavat käyttäjiä haitallisille sivustoille muuttamalla reitittimen DNS-asetuksia tai myrkyttämällä DNS-välimuisteja, jolloin hyökkääjät voivat kerätä tunnuksia väärennetyiltä pankki- tai sähköpostisivuilta, jotka näyttävät täysin aidoilta. Hyvä esimerkki tästä WiFi-hakkerointitekniikasta on Sea Turtle -kampanja vuodelta 2019, jossa kohteina olivat hallitusten ja yritysten verkot monissa maissa.

On totta, että moderni WPA3-salaus tarjoaa parannettua suojausta näitä hyökkäyksiä vastaan entistä paremmilla kättelyprotokollilla, forward secrecy -ominaisuudella ja vahvemmilla salaustekniikoilla, mutta valitettavasti monilla verkoilla on edelleen haavoittuvuuksia vanhan laitteiston, heikkojen salasanojen tai virheellisten asetusten vuoksi.

Kuinka välttää WiFi-hakkerointi

Huolimatta edellä kuvatuista WiFi-hakkerointimenetelmistä, on olemassa tapoja tehdä verkostasi huomattavasti vaikeampi kohde ja saada suurin osa kyberrikollisista siirtymään helpompiin saaliisiin:

- Päivitä WiFi- ja ylläpitäjän salasanat: Monet onnistuneet hyökkäykset hyödyntävät heikkoja tai oletussalasanoja, joita käyttäjät eivät ole koskaan jaksaneet vaihtaa. WiFi-salasanasi tulisi olla vähintään 12 merkkiä pitkä, ja siinä tulisi olla isoja ja pieniä kirjaimia, numeroita ja erikoismerkkejä täysin satunnaisessa järjestyksessä, joka välttää sanakirjasanat, henkilökohtaiset tiedot ja ennakoitavat jaksot. Myös reitittimen hallinnolliseen salasanaan tulee kiinnittää yhtä paljon huomiota, sillä jättämällä sen muotoon "admin" tai "password" on kuin jättäisit kotiavaimesi oven alle.

- Käytä mahdollisimman vahvaa salausta: Nykyään sinun tulisi käyttää vain uusinta WPA3-standardia, sillä se tukee Simultaneous Authentication of Equals (SAE), joka suojaa offline-sanastonhyökkäyksiltä, forward secrecy -ominaisuutta, joka pitää aiemmat yhteydet turvassa, vaikka salasana paljastuisikin, sekä parannettua suojaa avoimille verkoille Opportunistic Wireless Encryption (OWE) -salauksen avulla. Jos reitittimesi ei tue tätä, hanki uusi laite.

- Pidä laiteohjelmisto ja ohjelmistot ajan tasalla: Valmistajat julkaisevat säännöllisesti korjauksia uusiin haavoittuvuuksiin, joita hakkerit hyödyntävät aktiivisesti paikkaamattomissa laitteissa. Ota automaattiset päivitykset käyttöön, kun mahdollista, tarkista laiteohjelmiston päivitykset manuaalisesti kuukausittain reitittimesi hallintapaneelista ja vaihda laitteistosi, jos valmistaja ei enää tarjoa sille tietoturvapäivityksiä.

- Valvo liitettyjä laitteita: Käy viikoittain reitittimesi hallintapaneelissa katsomassa laitelistaa: tunnistatko kaikki laitteet, löytyykö outoja MAC-osoitteita tai enemmän yhteyksiä kuin odotit perustuen siihen, kuka on WiFi-verkossasi. Käytä esimerkiksi NetSpot-työkaluja verkko-ympäristön skannaamiseen ja mahdollisten tunkeilijaverkkojen havaitsemiseen.

- Luo vierasverkko: Luo erillinen SSID omalla vahvalla salasanallaan, ota käyttöön asiakaseristys, jotta vieraslaitteet eivät voi kommunikoida keskenään, aseta kaistanleveyden rajoituksia ensisijaisen verkon suorituskyvyn suojaamiseksi ja määritä aikaperusteiset käyttörajoitukset, jotka katkaisevat automaattisesti yhteyden vieraille ajan täytyttyä. Segmentointi tekee myös käyttöoikeuksien hallinnoinnista ja siitä, kuinka voit poistaa käyttäjiä WiFi-verkostasi, helpompaa etenkin, jos vieraat viipyvät liian pitkään tai havaitset epäilyttävää toimintaa.

- Älä lähetä reitittimesi tietoja turhaan: Verkkosi kokoonpanon tietojen paljastaminen antaa hyökkääjille arvokasta tietoa hyökkäyksen suunnitteluun. Vaihda oletus-SSID geneeriseksi, joka ei paljasta reitittimen valmistajaa tai mallia (vältä esim. "Linksys" tai "NETGEAR_2.4G"). Älä koskaan käytä henkilökohtaisia tietoja, kuten nimeäsi, asuntosi numeroa tai yrityksesi nimeä verkon nimessä. Kaiken lisäksi poista WPS kokonaan käytöstä, jotta vältät PIN-pohjaiset haavoittuvuudet.

Nämä suojaustoimet luovat useita yhdessä toimivia puolustuskerroksia, jotka auttavat suojaamaan WiFi-verkkoasi sekä automatisoiduilta että kohdennetuilta hyökkäyksiltä. Kattavan puolustusstrategian varmistamiseksi tutustu myös näihin 7 tapaan estää WiFi-hakkeri.

Käytä NetSpotia löytääksesi helposti hakkeroitavia Wi-Fi-verkkoja

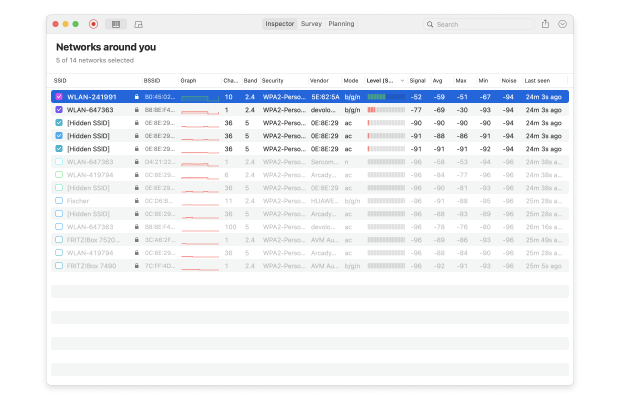

Ensimmäinen asia, jonka useimmat hakkerit tekevät, on käyttää WiFi-analysointityökalua, kuten NetSpotia, löytääkseen WEP-suojatut verkot. Toisin kuin langattomat verkot, jotka käyttävät WPA:ta, WPA2:ta tai WPA3:a, WEP-suojatut verkot ovat erittäin helppoja hakkeroida pelkän kannettavan tietokoneen ja oikean ohjelmiston avulla.

NetSpotissa on WiFi-analyysitila nimeltä Inspector, ja tätä tilaa voidaan käyttää keräämään kaikki yksityiskohdat ympäröivistä WiFi-verkoista. NetSpotin avulla voit nähdä ympärilläsi olevien verkkojen nimet, niiden signaalitason, kanavat, joilla ne lähettävät, sekä niiden suojaustason.

NetSpot Androidille tarjoaa Wi-Fi Inspector -tilan, jonka avulla voit löytää ja analysoida ympäröiviä Wi-Fi-verkkoja mobiililaitteellasi.

Jos näet verkon, joka käyttää WEP-salausta, voit olla varma, että kuka tahansa voi oppia murtautumaan siihen, koska WiFin salasanan hakkerointi ei ole edes vaikeinta; vaikeinta on löytää WiFi-verkko, joka yhä luottaa WEP-salaukseen. Mutta NetSpotin avulla jopa se on helppoa.

Tehokas edistynyt työkalu useiden Wi-Fi-verkkojen kartoittamiseen, analysointiin ja vianmääritykseen.

-

Hanki NetSpot

macOS 11+, Windows 7/8/10/11

Kuinka suojata Wi-Fi-verkko hakkereilta

Suojataksesi WiFi-verkkosi hakkereilta, sinun tulee varmistaa, että se käyttää vahvaa langattoman verkon suojausstandardia ja on suojattu turvallisella salasanalla.

Käynnistä NetSpot.

Siirry tarkastustilaan.

Etsi WiFi-verkko saatavilla olevien WiFi-verkkojen luettelosta.

Katso Turvallisuus-saraketta ja tarkista, lukeeko siinä “WPA2”.

Jos näin on, WiFi-verkossasi täyttyy turvallisuuden perusedellytys.

Kuitenkin, jos WiFi-verkkoasi ei ole suojattu WPA2:lla, sinun täytyy muuttaa reitittimesi suojausasetuksia mahdollisimman pian. Koska jokainen reititin on erilainen, tarkat vaiheet vaihtelevat reitittimestä toiseen. Yleisesti ottaen sinun täytyy:

Selvitä reitittimesi IP-osoite.

Kirjaudu reitittimen hallintaliittymään.

Etsi WiFi-turva-asetukset.

Valitse WPA2 langattoman verkon ensisijaiseksi suojaustasoksi.

Tallenna asetukset ja käynnistä reititin mahdollisesti uudelleen.

Joka kerta kun muutat reitittimesi suojausasetuksia, käytä NetSpotin Inspector-tilaa varmistaaksesi, että asetukset on todella otettu käyttöön. WPA2:n käyttö ensisijaisena langattoman verkon suojausstandardina ei yksin riitä, vaan sinun täytyy myös valita vahva WiFi-salasana estääksesi WiFi-salasanan murrot. Tässä on joitakin vahvan salasanan ominaisuuksia:

- Salasana on vähintään 12 merkkiä pitkä.

- Salasana sisältää yhdistelmän kirjaimia, numeroita ja erikoismerkkejä.

- Salasana ei ole yleisesti käytetty (12345ASFD).

- Salasana on täysin järjetön.

- Salasana ei sisällä henkilökohtaisia tietoja (syntymäaika, tyttönimi jne.).

- Salasana on ainutlaatuinen eikä sitä käytetä missään muualla.

- Salasanaa ei ole kirjoitettu paperille tai tallennettu selaimeen.

- Salasanaa ei jaeta kenellekään.

Johtopäätös

WiFi-salasanojen hakkeroinnin opettelu auttaa sinua arvioimaan paremmin, onko langaton verkostosi altis nykyaikaisille kyberturvallisuusuhkille. Ilmaisten ja helppokäyttöisten WiFi-analysointisovellusten, kuten NetSpotin, avulla voit löytää ilmeisimmät heikkoudet kyberturvallisuudestasi sekunneissa.

NetSpot voi myös optimoida langattoman verkkosi kuuluvuuden, jotta voit kattaa kaikki talosi huoneet vahvalla WiFi-signaalilla ja samalla rajata signaalin pelkästään omaan kotiisi.

Tehokas edistynyt työkalu useiden Wi-Fi-verkkojen kartoittamiseen, analysointiin ja vianmääritykseen.

-

Hanki NetSpot

macOS 11+, Windows 7/8/10/11

UKK

KRACK ("Key Reinstallation Attacks") on toistohyökkäystyyppinen verkkohyökkäys, joka hyödyntää WPA2-protokollan haavoittuvuuksia. Tämä hyökkäys on yhtä vaarallinen kaikilla suurimmilla ohjelmistoalustoilla, mukaan lukien Microsoft Windows, macOS, iOS, Android, Linux ja OpenBSD. Verkkojen suojaukseen turvallisena pidettyä protokollaa voidaan kiertää, jolloin kyberrikollinen voi siepata verkon yli lähetettyjä ja vastaanotettuja tietoja.

WiFi-salasanojen hankkimiseksi hakkerit käyttävät kahta hyvin erilaista menetelmää. Jotkut hakkerit valitsevat helpomman tien ja hyödyntävät laiskoja WiFi-salasanoja, jotka on helppo murtaa yksinkertaisella sanakirjahyökkäyksellä. Toiset hakkerit suorittavat kehittyneitä hyökkäyksiä edistyneillä tavoilla hankkia tietoa laittomasti.

Jos verkko on suojaamaton ja salaamaton, se on helposti altis man-in-the-middle (MITM) -hyökkäykselle. Hyökkäystä kutsutaan MITM:ksi, kun hakkeri voi siepata tietoa edellä mainittujen tietoturvapuutteiden vuoksi.

On joitakin asioita, joita voit tehdä välttääksesi KRACK-hyökkäyksen:

- Käytä julkista WiFiä vain, kun se on todella tarpeen.

- Käytä mahdollisuuksien mukaan langallista yhteyttä langattoman sijaan.

- Varmista, että yhdistät turvallisten protokollien, esim. HTTPS, STARTTLS, Secure Shell, jne., kautta.

- Yhdistä VPN:n kautta lisäsuojan saamiseksi.

- Käytä omaa mobiilidatayhteyttä sen sijaan, että yhdistäisit suojaamattomaan langattomaan verkkoon.

- Asenna laitteisiisi päivitykset, sillä ne sisältävät yleensä korjauksia uusimpiin tietoturvauhkauksiin.