Jak zhakować WiFi

Wiedza na temat hakowania sieci WiFi to najlepszy sposób, aby chronić się przed atakującymi, którzy bez wahania wykorzystują luki w zabezpieczeniach WiFi. Choć taka wiedza może wydawać się niebezpieczna, w rzeczywistości stanowi Twoją najlepszą obronę przed staniem się kolejną ofiarą cyberataku.

Każdego dnia hakerzy black hat, phisherzy i inni cyberprzestępcy są gotowi zrobić wszystko, aby zhakować połączenia WiFi, kraść dane osobowe i czerpać zyski z nieświadomych użytkowników, którzy nie zabezpieczyli odpowiednio swoich sieci.

Dlaczego warto nauczyć się hakować Wi-Fi

Im bardziej jesteśmy połączeni, tym bardziej palącym staje się pytanie o bezpieczeństwo online. Czasami najlepszą obroną jest poznanie taktyk przeciwnika — i z pewnością dotyczy to ochrony przed różnymi zagrożeniami w sieci.

W tym artykule wyjaśniamy, jak cyberprzestępcy łamią hasła do sieci WiFi i włamują się do sieci. Zrozumienie, jak wykonywane są ataki na hasła WiFi, pozwoli Ci zastosować odpowiednie środki bezpieczeństwa, by zabezpieczyć swoją sieć i pozostać bezpiecznym w Internecie.

Jedyne narzędzie, którego będziesz potrzebować, to NetSpot, profesjonalna aplikacja na Windows, macOS i Android do inspekcji sieci bezprzewodowych, analizy Wi-Fi oraz rozwiązywania problemów z Wi-Fi. NetSpot można pobrać za darmo i zainstalować na każdym MacBooku z , dowolnym laptopie z lub na telefonie/tablecie z systemem Android 8.0+.

Jak zhakować hasła Wi-Fi

Chociaż standardy bezpieczeństwa sieci bezprzewodowych znacznie się rozwinęły od początków WiFi, atakujący wciąż opracowują zaawansowane metody wykorzystywania luk. Oto główne typy ataków na WiFi, które obecnie zagrażają bezpieczeństwu sieci:

- Wykorzystanie starych szyfrowań jest wymierzone w sieci nadal używające przestarzałych protokołów zabezpieczeń, w szczególności WEP (Wired Equivalent Privacy) z 1997 roku, który można złamać w ciągu kilku minut z powodu podatności szyfru RC4. Nawet sieci WPA z 2003 roku pozostają podatne z powodu słabości TKIP.

- Ataki brute force na WPS wykorzystują funkcjonalność WiFi Protected Setup, która używa 8-cyfrowego PIN-u, możliwego do złamania w mniej niż 10 godzin przy użyciu narzędzi takich jak Reaver.

- KRACK (Key Reinstallation Attacks) udowodniły, że nawet sieci WPA2 mogą być skompromitowane — w 2017 roku badacze pokazali, jak manipulować procesem czterokrotnego uzgadniania, aby odszyfrować ruch i wstrzykiwać złośliwe treści. Luka KRACK dotknęła praktycznie każde urządzenie z obsługą WiFi na świecie i wymusiła awaryjne aktualizacje w całym przemyśle technologicznym.

- Ataki Evil twin i fałszywe punkty dostępu polegają na tworzeniu fałszywych hotspotów WiFi, które naśladują legalne sieci i zwodzą użytkowników, by się z nimi łączyli, przez co cały ich ruch może być przechwycony, a dane uwierzytelniające wykradzione. Przed takimi atakami ostrzegało już wiele publikacji, m.in. ostrzeżenie od Norton, jednak skuteczność tej metody pozostaje wysoka nawet dziś.

- Ataki deautentykacji i przechwytywanie handshake zmuszają urządzenia do rozłączenia się z siecią poprzez specjalnie spreparowane pakiety, co pozwala atakującym przechwycić handshake WPA/WPA2 podczas ponownego łączenia się urządzenia, a następnie złamać je offline przy użyciu potężnych zasobów obliczeniowych. Ta technika hackowania haseł WiFi zyskała rozgłos podczas wycieku zdjęć celebrytów w 2014 roku, gdzie atakujący połączyli ataki deauth z inżynierią społeczną, by uzyskać dostęp do prywatnych kont i domowych sieci.

- Ataki słownikowe i Rainbow Table wykorzystują wstępnie obliczone hashe oraz ogromne listy słów, by błyskawicznie łamać słabe hasła. Nowoczesne narzędzia takie jak Hashcat pozwalają testować miliony kombinacji na sekundę na przechwyconych handshake'ach.

- Ataki typu Man-in-the-Middle (MITM) pozwalają atakującym przejąć połączenie pomiędzy użytkownikiem a celem, kiedy znajdują się w tej samej sieci. Umożliwia im to przechwycenie danych uwierzytelniających, wstrzyknięcie złośliwego oprogramowania lub przekierowanie ruchu na strony phishingowe bez wykrycia.

- Przejęcie i zatruwanie DNS polega na przekierowywaniu użytkowników na złośliwe strony za pośrednictwem zmienionych ustawień DNS routera lub zatrutych cache DNS, przez co hakerzy mogą wyłudzać dane logowania do bankowości lub poczty, podszywając się pod całkowicie prawdziwie wyglądające strony. Przykładem tego rodzaju ataku na WiFi była kampania Sea Turtle z 2019 roku, wymierzona w sieci rządowe i korporacyjne w wielu krajach.

To prawda, że nowoczesne szyfrowanie WPA3 oferuje zwiększoną ochronę przed tymi atakami dzięki ulepszonym protokołom handshake, tajemnicy przekazywania (forward secrecy) i silniejszym algorytmom szyfrującym, ale smutna rzeczywistość jest taka, że wiele sieci pozostaje podatnych z powodu przestarzałego sprzętu, słabych haseł lub błędnej konfiguracji.

Jak unikać włamań do sieci WiFi

Pomimo istnienia opisanych powyżej metod hakowania WiFi, istnieją sposoby, by uczynić swoją sieć znacznie trudniejszym celem, co spowoduje, że większość cyberprzestępców poszuka łatwiejszej ofiary:

- Aktualizuj hasła do WiFi i panelu administracyjnego: Wiele udanych ataków wykorzystuje słabe lub domyślne dane logowania, których użytkownicy nigdy nie zmienili. Twoje hasło do WiFi powinno mieć co najmniej 12 znaków i łączyć wielkie oraz małe litery, cyfry i znaki specjalne w całkowicie losowej sekwencji bez słów słownikowych, danych osobistych lub przewidywalnych ciągów znaków. Hasło administratora do routera zasługuje na taką samą uwagę — pozostawienie go np. jako „admin” lub „password” to jak schowanie klucza od drzwi pod wycieraczką.

- Używaj najsilniejszego możliwego szyfrowania: Obecnie należy korzystać wyłącznie z najnowszego standardu WPA3, który obsługuje Simultaneous Authentication of Equals (SAE), zabezpieczając przed atakami słownikowymi offline, oferuje forward secrecy chroniące wcześniejsze sesje nawet po złamaniu hasła oraz zapewnia dodatkowe bezpieczeństwo sieciom otwartym poprzez Opportunistic Wireless Encryption (OWE). Jeśli Twój router nie obsługuje tego standardu, powinieneś rozważyć jego wymianę na nowszy.

- Aktualizuj oprogramowanie sprzętowe i programowe: Producenci regularnie wydają poprawki na nowo odkrywane luki, które hakerzy aktywnie wykorzystują w niezałatanych urządzeniach. Włącz automatyczne aktualizacje, gdy są dostępne, ręcznie sprawdzaj aktualizacje firmware w panelu administracyjnym routera raz w miesiącu i wymień sprzęt sieciowy, który nie otrzymuje już wsparcia producenta.

- Monitoruj podłączone urządzenia: Loguj się do panelu administracyjnego routera przynajmniej raz w tygodniu, by przeglądać listę urządzeń — wypatruj nieznanych nazw, nieznanych adresów MAC lub większej liczby połączeń, niż się spodziewasz na podstawie kto jest podłączony do twojego WiFi. Narzędzia takie jak NetSpot umożliwiają skanowanie sieci i wykrywanie potencjalnych nieautoryzowanych połączeń.

- Utwórz sieć gościnną: Skonfiguruj osobny SSID z własnym silnym hasłem, włącz izolację klientów, by zapobiec komunikacji pomiędzy urządzeniami gości, ustaw limity przepustowości dla ochrony wydajności głównej sieci oraz skonfiguruj czasowe ograniczenia dostępu, które automatycznie wylogują gości po ustalonym czasie. Rozdzielenie także ułatwia zarządzanie dostępem oraz pozwala odcinać dostęp osobom, które nadużywają gościnności lub gdy wykryjesz podejrzaną aktywność.

- Nie udostępniaj szczegółów swojego routera bez potrzeby: Ujawnianie informacji o konfiguracji sieci daje atakującym cenne wskazówki do planowania ataku. Zmień domyślny SSID na coś ogólnego, co nie wskazuje producenta czy modelu routera (unikaj np. „Linksys” czy „NETGEAR_2.4G”). Nigdy nie używaj w nazwie sieci danych osobowych takich jak imię, nazwisko, numer mieszkania czy nazwa firmy. Przede wszystkim wyłącz całkowicie WPS, by wyeliminować podatność na ataki przez PIN.

Te środki bezpieczeństwa tworzą wielowarstwową ochronę, która skutecznie zabezpiecza twoją sieć WiFi zarówno przed automatycznymi atakami, jak i celowymi włamaniami. Dla pełnej strategii bezpieczeństwa zapoznaj się również z 7 sposobami, by powstrzymać hakera WiFi.

Użyj NetSpot, aby znaleźć łatwe do zhakowania sieci Wi-Fi

Pierwszą rzeczą, którą robi większość hakerów, jest użycie narzędzia do analizy WiFi, takiego jak NetSpot, aby zlokalizować sieci chronione za pomocą WEP. W przeciwieństwie do sieci bezprzewodowych korzystających z WPA, WPA2 lub WPA3, sieci chronione WEP są bardzo łatwe do zhakowania przy użyciu samego laptopa i odpowiedniego oprogramowania.

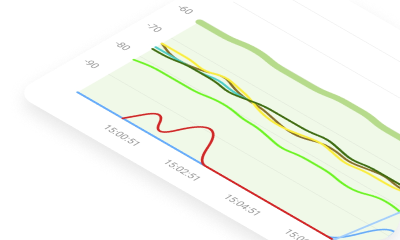

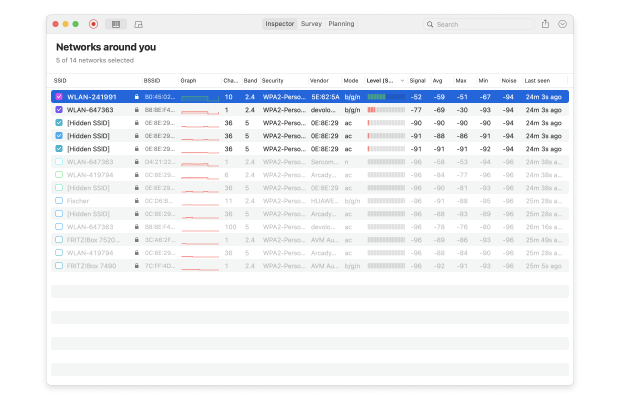

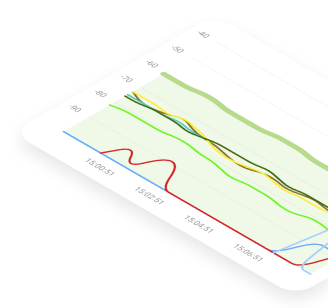

NetSpot posiada tryb analizy WiFi o nazwie Inspektor i możesz użyć tego trybu, aby zebrać wszystkie szczegóły dotyczące otaczających Cię sieci WiFi. NetSpot pozwala zobaczyć nazwy sieci wokół Ciebie, ich poziom sygnału, kanały, na których nadają, a także ich zabezpieczenia.

NetSpot dla Androida oferuje tryb Inspektora Wi-Fi, umożliwiający znajdowanie i analizowanie otaczających sieci Wi-Fi na Twoim urządzeniu mobilnym.

Jeśli zobaczysz sieć korzystającą z zabezpieczeń WEP, możesz być pewien, że każdy może nauczyć się, jak ją zhakować, ponieważ nauczenie się, jak złamać hasło do WiFi, nie jest nawet trudne; trudniejszą częścią jest znalezienie sieci WiFi, która wciąż polega na zabezpieczeniach WEP. Ale z NetSpot nawet to jest łatwe.

Jak zabezpieczyć sieć Wi-Fi przed hakerami

Aby zabezpieczyć swoją sieć WiFi przed hakerami, musisz upewnić się, że korzysta ona z silnego standardu zabezpieczeń bezprzewodowych i jest chroniona bezpiecznym hasłem.

Uruchom NetSpot.

Wejdź w tryb inspektora.

Znajdź swoją sieć WiFi na liście dostępnych sieci WiFi.

Spojrzyj na kolumnę Zabezpieczenia i sprawdź, czy widnieje tam „WPA2”.

Jeśli tak, Twoja sieć WiFi spełnia podstawowy warunek bezpieczeństwa.

Jednak jeśli Twoja sieć WiFi nie jest zabezpieczona protokołem WPA2, musisz jak najszybciej zmienić ustawienia zabezpieczeń routera. Ponieważ każdy router jest inny, dokładne kroki różnią się w zależności od urządzenia. Zazwyczaj musisz:

Dowiedz się, jaki jest adres IP Twojego routera.

Zaloguj się do interfejsu administracyjnego routera.

Poszukaj ustawień zabezpieczeń WiFi.

Wybierz WPA2 jako preferowany standard zabezpieczeń sieci bezprzewodowej.

Zapisz ustawienia i ewentualnie zrestartuj router.

Za każdym razem, gdy zmieniasz ustawienia zabezpieczeń swojego routera, użyj trybu Inspektora w NetSpot, aby zweryfikować, czy ustawienia zostały faktycznie zastosowane. Oprócz korzystania z WPA2 jako preferowanego standardu zabezpieczeń sieci bezprzewodowej, musisz również wybrać silne hasło do WiFi, aby zapobiec atakom na hasło WiFi. Oto niektóre cechy silnego hasła:

- Hasło ma co najmniej 12 znaków.

- Hasło zawiera kombinację liter, cyfr i znaków specjalnych.

- Hasło nie jest powszechnie używane (12345ASFD).

- Hasło jest całkowicie bezsensowne.

- Hasło nie zawiera żadnych danych osobowych (data urodzenia, nazwisko panieńskie itp.).

- Hasło jest unikalne i nie jest używane nigdzie indziej.

- Hasło nie jest zapisane na kartce papieru ani przez przeglądarkę.

- Hasło nie jest udostępniane nikomu.

Nauka, jak hakować hasła do sieci WiFi, pozwala lepiej ocenić, czy Twoja sieć bezprzewodowa jest podatna na współczesne zagrożenia cybernetyczne. Dzięki darmowym i łatwym w użyciu aplikacjom do analizy sieci WiFi, takim jak NetSpot, możesz w ciągu kilku sekund odkryć najbardziej oczywiste słabości swojej ochrony cybernetycznej.

NetSpot może również zoptymalizować zasięg Twojej sieci bezprzewodowej, dzięki czemu możesz pokryć wszystkie pomieszczenia w swoim domu silnym sygnałem WiFi i jednocześnie ograniczyć jego zasięg wyłącznie do swojego domu.

FAQ

KRACK ("Key Reinstallation Attacks") to atak sieciowy typu replay, który wykorzystuje luki w protokole WPA2. Ten atak jest równie niebezpieczny dla wszystkich głównych platform programowych, w tym Microsoft Windows, macOS, iOS, Android, Linux, OpenBSD. Protokół bezpieczeństwa sieciowego uznawany za bezpieczny może zostać obejścię, co pozwala cyberprzestępcy przechwycić dane wysyłane i odbierane przez sieć.

Aby zdobyć hasła do WiFi, hakerzy stosują dwa bardzo różne sposoby. Niektórzy z nich wybierają łatwą drogę i wykorzystują słabe hasła do WiFi, które można łatwo złamać prostym atakiem słownikowym. Inni hakerzy przeprowadzają zaawansowane ataki za pomocą wyrafinowanych metod nielegalnego pozyskiwania danych.

Jeśli sieć jest niezabezpieczona i niezaszyfrowana, jest łatwo podatna na atak typu man-in-the-middle (MITM). Atak nazywany jest MITM, gdy haker może przechwycić dane z powodu wspomnianych wcześniej braków w zabezpieczeniach.

Jest kilka rzeczy, które możesz zrobić, aby uniknąć ataku KRACK:

- Korzystaj z publicznego WiFi tylko wtedy, gdy jest to naprawdę konieczne.

- Jeśli to możliwe, używaj połączenia przewodowego zamiast bezprzewodowego.

- Upewnij się, że łączysz się przez bezpieczne protokoły, np. HTTPS, STARTTLS, Secure Shell itp.

- Łącz się przez VPN dla dodatkowej warstwy bezpieczeństwa.

- Korzystaj z własnego połączenia komórkowego zamiast łączyć się z niezabezpieczoną siecią bezprzewodową.

- Instaluj aktualizacje na swoich urządzeniach, zazwyczaj zawierają one poprawki przeciwko najnowszym zagrożeniom bezpieczeństwa.