WiFi Nasıl Hacklenir

WiFi ağlarını nasıl hackleyeceğinizi bilmek, WiFi güvenliği açıklarından yararlanmaktan çekinmeyen saldırganlara karşı kendinizi korumanın en iyi yoludur. Bu bilgi tehlikeli gibi görünebilir, ancak aslında bir siber saldırının bir sonraki kurbanı olmanızı önleyecek en iyi savunmadır.

Her gün, siyah şapkalı hackerlar, oltacılar ve diğer siber suçlular, WiFi bağlantılarını hacklemek, kişisel bilgileri çalmak ve ağlarını düzgün bir şekilde korumayan kullanıcıları kandırarak kâr elde etmek için ellerinden gelenin fazlasını yapmaya isteklidir.

Neden Wi-Fi Hacklemenin Nasıl Yapıldığını Öğrenmelisiniz

Ne kadar bağlantılı olursak, çevrimiçi güvenlik sorunu da o kadar acil hale geliyor. Bazen en iyi savunma, düşmanınızın taktiklerini öğrenmektir ve çeşitli çevrimiçi tehditlere karşı kendinizi korumanız gerektiğinde durum kesinlikle böyledir.

Bu makalede, siber suçluların WiFi şifrelerini ve ağlarını nasıl hacklediğini açıklıyoruz. WiFi şifrelerinin nasıl hacklendiğini bilmek, kendi ağınızı korumak ve çevrimiçi güvende kalmak için yeterli güvenlik önlemleri almanıza olanak tanır.

Takip etmek için ihtiyacınız olacak tek araç, NetSpot, kablosuz alan araştırmaları, Wi-Fi analizi ve Wi-Fi sorun giderme için profesyonel bir Windows, macOS ve Android uygulamasıdır. NetSpot'u ücretsiz indirebilir ve çalıştıran herhangi bir MacBook'a, olan herhangi bir dizüstü bilgisayara veya Android 8.0+ sürümü olan herhangi bir Android telefon veya tablete kurabilirsiniz.

Wi-Fi Şifreleri Nasıl Kırılır

Kablosuz güvenlik standartları WiFi'nin ilk günlerinden bu yana önemli ölçüde gelişmiş olsa da, saldırganlar güvenlik açıklarından yararlanmak için sofistike yöntemler geliştirmeye devam ediyor. İşte günümüzde ağ güvenliğini tehdit eden başlıca WiFi saldırı türleri:

- Eski şifreleme açıkları, özellikle 1997'den kalma WEP (Wired Equivalent Privacy) kullanan ağları hedef alır; RC4 şifreleme açıkları nedeniyle dakikalar içinde kırılabilir. 2003 yılına ait WPA ağları bile TKIP zafiyetleri nedeniyle savunmasız kalmaktadır.

- WPS brute force saldırıları, bir kolaylık özelliği olan WiFi Korumalı Kurulum'u (WPS) hedef alır; 8 haneli PIN, Reaver gibi araçlarla 10 saatten kısa bir sürede kırılabilir.

- KRACK (Anahtar Yeniden Kurulum Saldırıları), 2017'de araştırmacıların dört yönlü el sıkışma sürecini manipüle ederek trafiği şifre dışına çıkarabildiğini ve zararlı içerik enjekte edebildiğini gösterdiklerinde, WPA2 ağlarının bile ele geçirilebileceğini kanıtladı. KRACK güvenlik açığı dünya çapında neredeyse tüm WiFi özellikli cihazları etkiledi ve tüm teknoloji sektöründe acil yamalara yol açtı.

- Sahte ikiz ve kötü niyetli erişim noktaları, yasal ağları taklit eden sahte WiFi noktaları oluşturur ve kullanıcıları kandırarak tüm trafiğini izinsiz erişim ve kimlik bilgisi çalınmasına maruz bırakır. Norton gibi birçok uyarı yıllar boyunca yayınlanmış olsa da, bu saldırı türü günümüzde bile etkili olmaya devam etmektedir.

- Deauthentication ve el sıkışma yakalama saldırıları, cihazların ağa yeniden bağlanırken saldırganların WPA/WPA2 el sıkışmasını yakalamasını sağlayan özel olarak hazırlanmış paketlerle cihazları ağdan ayırmaya zorlar; ardından bu el sıkışması güçlü bilgisayar kaynakları kullanılarak çevrimdışı olarak kırılabilir. Bu WiFi şifre kırma tekniği, saldırganların sosyal mühendislik ve deauth saldırılarını birleştirerek özel hesaplara ve ev ağlarına erişim kazandığı 2014 ünlü fotoğraf sızıntısı sırasında ün kazanmıştır.

- Sözlük ve Rainbow Tablo Saldırıları, önceden hesaplanmış şifre karmalarını ve kapsamlı kelime listelerini kullanarak zayıf şifreleri hızlıca kırar. Modern araçlar, örneğin Hashcat, yakalanan el sıkışmalarına karşı saniyeler içinde milyonlarca kombinasyonu test edebilirler.

- Aradaki Adam (MITM) açıkları, saldırganların aynı ağa girdikten sonra kullanıcılar ile hedefledikleri yerlere arasında konumlanmasına olanak tanır. Bu sayede kimlik bilgilerini yakalayabilir, kötü amaçlı yazılım enjekte edebilir veya trafiği oltalama sitelerine yönlendirebilirler ve kullanıcılar bunu fark etmez.

- DNS kaçırma ve önbellek zehirleme, yönlendirici DNS ayarlarının ele geçirilmesi veya DNS önbelleklerinin zehirlenmesi yoluyla kullanıcıları zararlı sitelere yönlendirir; böylece saldırganlar tamamen yasal görünen sahte banka veya e-posta giriş sayfaları üzerinden kimlik bilgilerini toplayabilir. Bu WiFi saldırı tekniğine iyi bir örnek, birçok ülkede devlet ve kurumsal ağları hedef alan 2019 Sea Turtle kampanyası'dır.

Modern WPA3 şifrelemenin, gelişmiş el sıkışma protokolleri, ileriye dönük gizlilik ve daha güçlü şifreleme algoritmaları sayesinde bu saldırılara karşı daha fazla koruma sağladığı doğru olsa da, ne yazık ki birçok ağ eski ekipmanlar, zayıf şifreler veya yanlış yapılandırma nedeniyle hala savunmasız durumdadır.

WiFi Hacklemesinden Nasıl Kaçınılır

Yukarıda açıklanan WiFi hackleme yöntemlerinin varlığına rağmen, ağınızı önemli ölçüde daha zor bir hedef haline getirecek ve çoğu siber suçlunun daha kolay avlara yönelmesine neden olacak yollar vardır:

- WiFi ve yönetici şifrelerini güncelleyin: Başarılı saldırıların çoğu, kullanıcıların değiştirme zahmetine girmediği zayıf veya varsayılan kimlik bilgilerini kullanır. WiFi şifreniz en az 12 karakter uzunluğunda olmalı, tamamen rastgele bir desenle büyük ve küçük harfler, rakamlar ve özel karakterler içermelidir; sözlükte bulunan kelimelerden, kişisel bilgilerden veya tahmin edilebilir dizilerden kaçınmalısınız. Yönlendiricinin yönetici şifresi de aynı önemi hak eder; çünkü “admin” veya “password” olarak bırakmak anahtarınızı paspasın altına koymak gibidir.

- Mümkün olan en güçlü şifrelemeyi kullanın: Günümüzde sadece en son WPA3 standardını kullanmalısınız; çünkü bu standart, çevrimdışı sözlük saldırılarına karşı koruma için Simultaneous Authentication of Equals (SAE), parolanız ele geçirilse bile geçmiş oturumları güvenli tutan forward secrecy ve Opportunistic Wireless Encryption (OWE) sayesinde açık ağlar için geliştirilmiş koruma sağlar. Eğer yönlendiriciniz bunu desteklemiyorsa, yeni bir tane edinmelisiniz.

- Firmware ve yazılımları güncel tutun: Üreticiler, hackerların yamalanmamış cihazlarda aktif olarak yararlandığı yeni tespit edilen güvenlik açıkları için düzenli olarak yamalar yayınlar. Otomatik güncellemeleri etkinleştirin, yönlendiricinizin yönetici arayüzü üzerinden aylık olarak manuel olarak firmware güncellemelerini kontrol edin ve üreticinin artık güvenlik güncellemesi sunmadığı ağ ekipmanlarını değiştirin.

- Bağlı cihazları izleyin: Yönlendiricinizin yönetici paneline haftalık olarak girerek cihaz listesini gözden geçirin; tanımadığınız cihaz isimleri, bilmediğiniz MAC adresleri veya WiFi'nizde kimlerin olduğu beklediğinizden daha fazla bağlantı olup olmadığını kontrol edin. Ağ ortamınızı taramak ve potansiyel sahte ağları tespit etmek için NetSpot gibi araçlar kullanın.

- Misafir ağı kurun: Kendi güçlü şifresi olan ayrı bir SSID oluşturun, misafir cihazlarının birbirleriyle iletişim kurmasını engellemek için istemci izolasyonunu etkinleştirin, ana ağınızın performansını korumak için bant genişliği sınırları belirleyin ve zaman temelli erişim kontrolleriyle misafirlerin belirli bir süreden sonra otomatik olarak bağlantısının kesilmesini sağlayın. Segmentasyon ayrıca erişimi yönetmeyi ve misafirler hoş karşılandığından daha fazla kaldıklarında veya şüpheli etkinlik tespit ettiğinizde WiFi'nizden çıkarmayı kolaylaştırır.

- Yönlendiricinizin detaylarını gereksiz yere yaymayın: Ağ yapılandırmanız hakkında bilgi vermek, saldırganlara saldırılarını planlayabilmek için değerli istihbarat sunar. Varsayılan SSID'i, yönlendirici üreticisini veya modelini belirtmeyen, standart bir isimle değiştirin ("Linksys" veya "NETGEAR_2.4G" gibi isimlerden kaçının). Ağ adında asla adınız, daire numaranız ya da işletme adınız gibi kişisel bilgiler bulundurmayın. Her şeyden önemlisi, PIN tabanlı güvenlik açıklarını ortadan kaldırmak için WPS’yi tamamen devre dışı bırakın.

Bu güvenlik önlemleri, otomatik saldırılara ve hedefli ihlallere karşı WiFi ağınızı birlikte koruyan çok katmanlı bir savunma oluşturur. Kapsamlı bir savunma stratejisi için ayrıca şu WiFi hackerlarını durdurmanın 7 yolu başlıklı yazımıza da göz atın.

NetSpot'u Kolayca Hacklenebilecek Wi-Fi Ağlarını Bulmak İçin Kullanın

Çoğu hackerın yaptığı ilk şey, NetSpot gibi bir WiFi analiz aracı kullanarak WEP korumalı ağları bulmaktır. WPA, WPA2 veya WPA3 kullanan kablosuz ağların aksine, WEP korumalı ağlar yalnızca bir dizüstü bilgisayar ve doğru yazılımla çok kolay bir şekilde hacklenebilir.

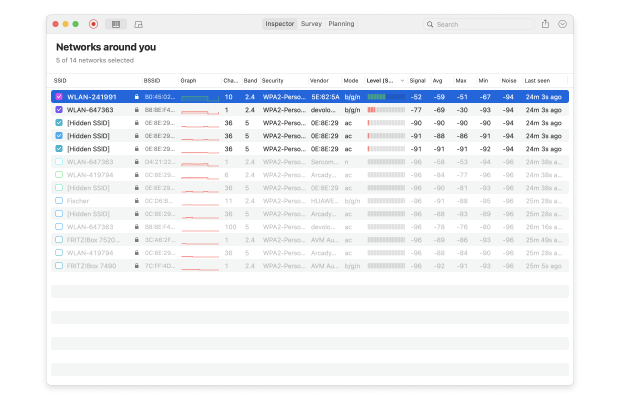

NetSpot'ta Denetçi (Inspector) adı verilen bir WiFi analiz modu bulunmaktadır ve bu mod ile çevredeki WiFi ağları hakkında her detayı toplayabilirsiniz. NetSpot, çevrenizdeki ağların isimlerini, sinyal seviyelerini, yayın yaptıkları kanalları ve ayrıca güvenlik türlerini görmenizi sağlar.

Android için NetSpot, mobil cihazınızda çevredeki Wi-Fi ağlarını bulmanızı ve analiz etmenizi sağlayan Wi-Fi Denetleyici modunu sunar.

Eğer WEP güvenliği kullanan bir ağ görürseniz, herkesin bunu nasıl hackleyeceğini öğrenebileceğinden emin olabilirsiniz çünkü bir WiFi şifresinin nasıl hackleneceğini öğrenmek bile zor bir şey değil; asıl zor olan hâlâ WEP güvenliğine güvenen bir WiFi ağı bulmaktır. Ama NetSpot ile, bu bile kolay.

Bir Wi-Fi Ağı Hackerlara Karşı Nasıl Güvenli Hale Getirilir

WiFi ağınızı hackerlara karşı korumak için, güçlü bir kablosuz güvenlik standardı kullandığınızdan ve güvenli bir parola ile korunduğundan emin olmalısınız.

NetSpot’u başlatın.

Müfettiş moduna girin.

Kullanılabilir WiFi ağları listesinden WiFi ağınızı bulun.

Güvenlik sütununa bakın ve “WPA2” yazıp yazmadığını kontrol edin.

Eğer öyleyse, WiFi ağınız güvenlik için temel ön koşulu karşılıyor demektir.

Bununla birlikte, WiFi ağınız WPA2 ile güvence altına alınmamışsa, mümkün olan en kısa sürede yönlendiricinizin güvenlik ayarlarını değiştirmeniz gerekir. Her yönlendirici farklı olduğu için, tam adımlar yönlendiriciden yönlendiriciye değişiklik gösterir. Genel olarak yapmanız gerekenler şunlardır:

Yönlendiricinizin IP adresini öğrenin.

Yönlendiricinin yönetici arayüzüne giriş yapın.

WiFi güvenlik ayarlarını arayın.

Tercih ettiğiniz kablosuz güvenlik standardı olarak WPA2’yi seçin.

Ayarları kaydedin ve gerekirse yönlendiricinizi yeniden başlatın.

Her seferinde yönlendiricinizin güvenlik ayarlarını değiştirdiğinizde, ayarların gerçekten uygulandığından emin olmak için NetSpot’un Denetçi modunu kullanın. Tercih edilen kablosuz güvenlik standardı olarak WPA2 kullanmanın yanı sıra, WiFi şifresi hilelerini önlemek için ayrıca güçlü bir WiFi şifresi seçmeniz gerekir. Güçlü bir şifrenin bazı özellikleri şunlardır:

- Şifre en az 12 karakter uzunluğundadır.

- Şifre harfler, rakamlar ve özel karakterlerin bir kombinasyonunu içerir.

- Şifre yaygın olarak kullanılmaz (12345ASFD gibi).

- Şifre tamamen anlamsızdır.

- Şifre herhangi bir kişisel bilgi içermez (doğum tarihi, kızlık soyadı vb.).

- Şifre benzersizdir ve başka hiçbir yerde kullanılmaz.

- Şifre bir kağıda yazılmış ya da tarayıcı tarafından kaydedilmiş değildir.

- Şifre kimseyle paylaşılmaz.

WiFi şifrelerini nasıl hackleyeceğinizi öğrenmek, kablosuz ağınızın modern siber güvenlik tehditlerine karşı savunmasız olup olmadığını daha iyi değerlendirmenizi sağlar. NetSpot gibi ücretsiz ve kullanımı kolay WiFi analizör uygulamalarıyla, siber güvenlik savunmalarınızdaki en bariz zayıflıkları saniyeler içinde keşfedebilirsiniz.

NetSpot aynı zamanda kablosuz ağınızın kapsama alanını optimize edebilir, böylece evinizdeki tüm odaları güçlü bir WiFi sinyali ile kapsayabilir ve aynı zamanda sinyali sadece kendi evinize sınırlayabilirsiniz.

SSS

KRACK ("Anahtar Yeniden Kurulum Saldırıları"), WPA2 protokolündeki açıkları hedef alan bir tekrar (replay) tipi ağ saldırısıdır. Bu saldırı, Microsoft Windows, macOS, iOS, Android, Linux, OpenBSD dahil olmak üzere tüm büyük yazılım platformları için eşit derecede tehlikelidir. Güvenli olduğu düşünülen ağ güvenlik protokolü aşılabilir ve bir siber suçlunun ağ üzerinden gönderilen ve alınan verileri ele geçirmesine olanak tanır.

WiFi şifrelerine ulaşmak için, hackerlar iki çok farklı yöntem kullanırlar. Bazı hackerlar, basit bir sözlük saldırısıyla kolayca kırılabilen, tembelce belirlenmiş WiFi şifrelerini sömürerek kolay bir yol seçerler. Bazı hackerlar ise, verileri yasa dışı yollarla elde etmek için gelişmiş ve sofistike saldırılar uygularlar.

Bir ağ korumasız ve şifrelenmemişse, kolayca ortadaki adam (MITM) saldırısına karşı savunmasız hale gelir. Daha önce bahsedilen güvenlik açıkları nedeniyle bir hackerın verileri ele geçirebilmesine MITM saldırısı denir.

KRACK saldırısından kaçınmak için yapabileceğiniz bazı şeyler şunlardır:

- Yalnızca gerçekten ihtiyacınız olduğunda halka açık WiFi kullanın.

- Mümkünse kablosuz yerine kablolu bağlantı kullanın.

- Güvenli protokoller üzerinden bağlandığınızdan emin olun, örn. HTTPS, STARTTLS, Secure Shell vb.

- Ekstra bir güvenlik katmanı için VPN üzerinden bağlanın.

- Korumalı olmayan bir kablosuz ağa bağlanmak yerine kendi hücresel bağlantınızı kullanın.

- Cihazlarınıza güncellemeleri yükleyin, genellikle en son güvenlik tehditlerine karşı yamalar içerirler.