Hvordan hacke WiFi

Å vite hvordan man hacker WiFi-nettverk er den beste måten å beskytte seg mot angripere som ikke nøler med å utnytte WiFi-sikkerhet sårbarheter. Selv om denne kunnskapen kan virke farlig, er det faktisk ditt beste forsvar mot å bli det neste offeret for et cyberangrep.

Hver dag er svart hatt-hackere, phishing-angripere og andre nettkriminelle villige til å gå langt for å hacke WiFi-tilkoblinger, stjele personlig informasjon og tjene penger på intetanende brukere som ikke har sikret nettverkene sine ordentlig.

Hvorfor lære å hacke Wi-Fi

Jo mer tilkoblet vi er, desto mer presserende blir spørsmålet om nettrygghet. Noen ganger er det beste forsvaret å lære seg fiendens taktikker, og det er absolutt tilfellet når det gjelder å beskytte seg mot ulike online trusler.

I denne artikkelen forklarer vi hvordan nettkriminelle hacker WiFi-passord og nettverk. Å vite hvordan WiFi-passord hackes vil gjøre deg i stand til å iverksette tilstrekkelige sikkerhetstiltak for å sikre ditt eget nettverk og holde deg trygg på nettet.

Det eneste verktøyet du trenger for å følge med er NetSpot, en profesjonell app for Windows, macOS og Android for trådløse nettverksundersøkelser, Wi-Fi-analyse, og Wi-Fi-feilsøking. NetSpot er gratis å laste ned, og det kan installeres på enhver MacBook som kjører , enhver bærbar PC med , eller Android-telefon, nettbrett med Android 8.0+.

Hvordan hacke Wi-Fi-passord

Selv om trådløse sikkerhetsstandarder har utviklet seg betydelig siden WiFi sin spede begynnelse, fortsetter angripere å utvikle sofistikerte metoder for å utnytte sårbarheter. Her er de viktigste typene WiFi-angrep som truer nettverkssikkerheten i dag:

- Utnyttelse av eldre kryptering retter seg mot nettverk som fortsatt bruker utdaterte sikkerhetsprotokoller, spesielt WEP (Wired Equivalent Privacy) fra 1997, som kan knekkes i løpet av minutter på grunn av sårbarheter i RC4-chifferet. Selv WPA-nettverk fra 2003 er fortsatt sårbare gjennom svakheter i TKIP.

- WPS brute force-angrep utnytter funksjonen WiFi Protected Setup, som bruker en 8-sifret PIN-kode som kan knekkes på under 10 timer med verktøy som Reaver.

- KRACK (Key Reinstallation Attacks) beviste at selv WPA2-nettverk kunne kompromitteres da forskere i 2017 demonstrerte hvordan man kunne manipulere fireveis-håndtrykkprosessen for å dekryptere trafikk og injisere ondsinnet innhold. KRACK-sårbarheten rammet praktisk talt alle WiFi-aktiverte enheter globalt og tvang frem nødoppdateringer i hele teknologibransjen.

- Evil twin- og rogue-tilgangspunkt innebærer opprettelsen av falske WiFi-hotspotter som etterligner legitime nettverk og lurer brukere til å koble seg til, slik at all trafikk kan fanges opp og legitimasjon kan stjeles. Mange advarsler, som denne fra Norton, om denne angrepstypen har blitt publisert gjennom årene, men den er fortsatt effektiv den dag i dag.

- Deautentisering og håndtrykksfangst-angrep tvinger enheter til å koble fra nettverket via spesiallagde pakker som lar angripere fange WPA/WPA2-håndtrykket når enhetene kobler til igjen, og dette håndtrykket kan deretter knekkes offline med kraftige dataverktøy. Denne WiFi-passord-hackemetoden ble kjent under 2014-lekkasjen av kjendisbilder, der angripere kombinerte deauth-angrep med sosial manipulering for å få tilgang til private kontoer og hjemmenettverk.

- Ordbok- og Rainbow Table-angrep bruker forhåndsberegnede passord-hasher og massive ordlister for raskt å knekke svake passord. Moderne verktøy som Hashcat kan teste millioner av kombinasjoner per sekund mot fangede håndtrykk.

- Man-in-the-Middle (MITM) utnyttelser plasserer angripere mellom brukeren og deres tiltenkte destinasjon når de er på samme nettverk. Dette gjør at de kan fange opp legitimasjon, injisere skadevare eller omdirigere trafikk til phishing-sider uten å bli oppdaget.

- DNS-kapring og cache-forgiftning omdirigerer brukere til ondsinnede nettsteder ved å kompromittere DNS-innstillingene til ruteren eller forgifte DNS-cache, slik at hackere kan samle inn legitimasjon fra falske bank- eller e-post-inloggingssider som fremstår som helt legitime. Et godt eksempel på denne WiFi-hackemetoden er 2019 Sea Turtle-kampanjen, som angrep myndighets- og bedriftsnettverk i mange land.

Det er sant at moderne WPA3-kryptering gir bedre beskyttelse mot disse angrepene gjennom forbedrede håndtrykksprotokoller, forward secrecy og sterkere krypteringsalgoritmer, men den traurige realiteten er at mange nettverk fortsatt er sårbare på grunn av utdatert utstyr, svake passord eller feilkonfigurering.

Hvordan unngå WiFi-hacking

Til tross for eksistensen av WiFi-hackemetodene beskrevet ovenfor, finnes det måter å gjøre nettverket ditt betydelig vanskeligere å angripe og dermed få de fleste nettkriminelle til å gå videre til enklere bytter:

- Oppdater WiFi- og admin-passord: Mange vellykkede angrep utnytter svake eller standard legitimasjoner som brukerne aldri gadd å endre. WiFi-passordet ditt bør være minst 12 tegn langt og kombinere store og små bokstaver, tall og spesialtegn i et helt tilfeldig mønster som unngår ordbokord, personlig informasjon eller forutsigbare sekvenser. Ruterens administrasjonspassord fortjener like stor oppmerksomhet, siden det å la det stå som "admin" eller "password" er som å legge hovednøkkelen under dørmatten.

- Bruk den sterkeste krypteringen som er mulig: I dag bør du kun bruke den nyeste WPA3-standarden, fordi den støtter Simultaneous Authentication of Equals (SAE) for å beskytte mot offline ordbokangrep, fremtidssikring som holder tidligere økter sikre selv om passordet blir kompromittert, og forbedret beskyttelse for åpne nettverk gjennom Opportunistic Wireless Encryption (OWE). Hvis ruteren din ikke støtter dette, bør du skaffe en ny.

- Hold fastvare og programvare oppdatert: Produsenter slipper jevnlig oppdateringer for nylig oppdagede sårbarheter som hackere aktivt utnytter på ikke-oppdaterte enheter. Aktiver automatiske oppdateringer der det er mulig, sjekk manuelt etter fastvareoppdateringer månedlig via ruterens admin-grensesnitt, og bytt ut alt nettverksutstyr som ikke lenger mottar sikkerhetsoppdateringer fra produsenten.

- Overvåk tilkoblede enheter: Gå inn i ruterens adminpanel ukentlig for å se gjennom listen over enheter, se etter ukjente enhetsnavn, MAC-adresser du ikke kjenner, eller flere tilkoblinger enn du forventer basert på hvem som er på ditt WiFi. Bruk verktøy som NetSpot for å skanne nettverksmiljøet ditt og oppdage potensielle uredelige nettverk.

- Sett opp et gjestenettverk: Lag en separat SSID med sitt eget sterke passord, aktiver klientisolasjon for å forhindre at gjesteenheter kommuniserer med hverandre, sett båndbreddebegrensninger for å bevare ytelsen på ditt primære nettverk, og konfigurer tidsbaserte tilgangskontroller som automatisk kobler fra gjester etter en viss tid. Segmenteringen gjør det også enklere å administrere tilgang og kaste folk ut av WiFi-nettverket ditt når gjester overstiger grensen eller når du oppdager mistenkelig aktivitet.

- Ikke kringkast ruterdetaljene dine unødvendig: Å avsløre informasjon om nettverkskonfigurasjonen gir angripere verdifull intelligens for å planlegge angrepet sitt. Endre standard SSID til noe generisk som ikke identifiserer ruterens produsent eller modell (unngå "Linksys" eller "NETGEAR_2.4G"). Inkluder aldri personlig informasjon som navnet ditt, leilighetsnummer eller firmanavn i nettverksnavnet. Fremfor alt, deaktiver WPS fullstendig for å eliminere PIN-baserte sårbarheter.

Disse sikkerhetstiltakene skaper flere lag med forsvar som fungerer sammen for å beskytte WiFi-nettverket ditt mot både automatiserte angrep og målrettede inntrengninger. For en omfattende forsvarsstrategi, se også disse 7 måtene å stoppe en WiFi-hacker.

Bruk NetSpot for å finne Wi-Fi-nettverk som er lette å hacke

Det første de fleste hackere gjør, er å bruke et WiFi-analysatorverktøy som NetSpot for å finne nettverk beskyttet med WEP. I motsetning til trådløse nettverk som bruker WPA, WPA2 eller WPA3, er WEP-beskyttede nettverk svært enkle å hacke kun med en bærbar PC og riktig programvare.

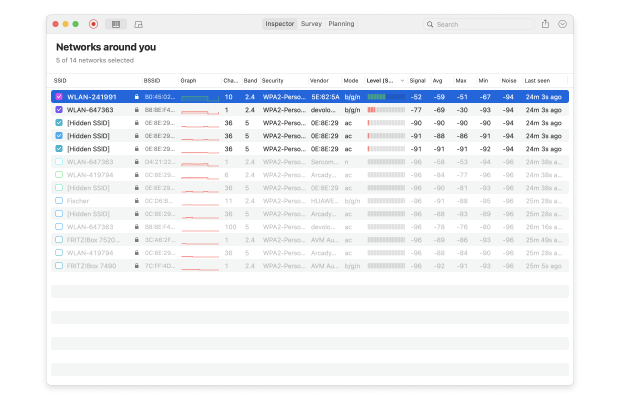

NetSpot har en WiFi-analysemodus kalt Inspector, og du kan bruke denne modusen til å samle inn alle detaljer om de omkringliggende WiFi-nettverkene. Med NetSpot kan du se navnene på nettverkene rundt deg, signalstyrken deres, hvilke kanaler de sender på, og også sikkerheten deres.

NetSpot for Android tilbyr Wi-Fi Inspector-modus som lar deg finne og analysere de omkringliggende Wi-Fi-nettverkene på din mobile enhet.

Hvis du ser et nettverk som bruker WEP-sikkerhet, kan du være sikker på at hvem som helst kan lære seg å hacke det fordi å lære å hacke et WiFi-passord ikke engang er den vanskelige delen; den vanskelige delen er å finne et WiFi-nettverk som fortsatt bruker WEP-sikkerhet. Men med NetSpot er selv det enkelt.

Slik sikrer du et Wi-Fi-nettverk mot hackere

For å sikre WiFi-nettverket ditt mot hackere, må du sørge for at det bruker en sterk trådløs sikkerhetsstandard og er beskyttet av et sikkert passord.

Start NetSpot.

Gå inn i inspeksjonsmodus.

Finn ditt WiFi-nettverk fra listen over tilgjengelige WiFi-nettverk.

Se på sikkerhetsspalten og sjekk om det står “WPA2”.

Hvis den gjør det, oppfyller WiFi-nettverket ditt det grunnleggende sikkerhetskravet.

Men hvis WiFi-nettverket ditt ikke er sikret med WPA2, bør du endre sikkerhetsinnstillingene på ruteren din så snart som mulig. Siden hver ruter er forskjellig, vil de nøyaktige trinnene variere fra ruter til ruter. Vanligvis må du:

Finn ut hva ruteren din sin IP-adresse er.

Logg inn på ruteren sin administrasjonsgrensesnitt.

Se etter WiFi-sikkerhetsinnstillinger.

Velg WPA2 som din foretrukne trådløse sikkerhetsstandard.

Lagre innstillingene og start eventuelt ruteren på nytt.

Hver gang du endrer ruterens sikkerhetsinnstillinger, bruk NetSpots Inspector-modus for å bekrefte at innstillingene faktisk har blitt brukt. I tillegg til å bruke WPA2 som din foretrukne trådløse sikkerhetsstandard, må du også velge et sterkt WiFi-passord for å forhindre WiFi-passordangrep. Dette er noen kjennetegn på et sterkt passord:

- Passordet er minst 12 tegn langt.

- Passordet bruker en kombinasjon av bokstaver, tall og spesialtegn.

- Passordet er ikke vanlig brukt (12345ASFD).

- Passordet er helt meningsløst.

- Passordet inneholder ingen personlig informasjon (fødselsdato, pikenavn, og lignende).

- Passordet er unikt og ikke brukt andre steder.

- Passordet er ikke skrevet ned på et papir eller lagret i nettleseren.

- Passordet deles ikke med noen.

Å lære hvordan man hacker WiFi-passord gjør det mulig for deg å bedre vurdere om ditt trådløse nettverk er sårbart for moderne cybersikkerhetstrusler. Med gratis og brukervennlige WiFi-analyseapper som NetSpot kan du oppdage de mest åpenbare svakhetene i ditt cybersikkerhetsforsvar på sekunder.

NetSpot kan også optimalisere dekningen til ditt trådløse nettverk, slik at du kan dekke alle rommene i huset med et sterkt WiFi-signal og samtidig begrense signalet kun til ditt hus.

Ofte stilte spørsmål

KRACK ("Key Reinstallation Attacks") er en type nettverksangrep basert på replay som utnytter svakheter i WPA2-protokollen. Dette angrepet er like farlig for alle større programvareplattformer, inkludert Microsoft Windows, macOS, iOS, Android, Linux og OpenBSD. Nettverkssikkerhetsprotokollen som anses som sikker kan omgås, noe som gjør det mulig for en nettkriminell å avskjære data som sendes og mottas over nettverket.

For å få tak i WiFi-passord bruker hackere to svært forskjellige metoder. Noen hackere velger en enkel vei og utnytter dårlige WiFi-passord som er lette å knekke med et enkelt ordboksangrep. Noen hackere utfører avanserte angrep med sofistikerte metoder for å skaffe data ulovlig.

Hvis et nettverk er ubeskyttet og ukryptert, er det lett utsatt for et man-in-the-middle (MITM)-angrep. Et angrep kalles MITM når en hacker kan avskjære data på grunn av de nevnte sikkerhetsmanglene.

Det er noen ting du kan gjøre for å unngå et KRACK-angrep:

- Bruk offentlig WiFi kun når du virkelig trenger det.

- Bruk kablet tilkobling i stedet for trådløst om mulig.

- Sørg for at du kobler til via sikre protokoller, f.eks. HTTPS, STARTTLS, Secure Shell, osv.

- Koble til gjennom VPN for et ekstra lag med sikkerhet.

- Bruk ditt eget mobilnett i stedet for å koble til et ubeskyttet trådløst nettverk.

- Installer oppdateringer på enhetene dine, de inneholder vanligvis rettelser mot de nyeste sikkerhetstruslene.