Leistungsstarkes fortschrittliches Tool für Gutachten über mehrere WLAN-Netzwerke, Analyse und Fehlerbehebung.

Wie man WLAN hackt

Zu wissen, wie man WiFi-Netzwerke hackt, ist der beste Weg, sich gegen Angreifer zu schützen, die nicht zögern, WiFi-Sicherheitslücken auszunutzen. Auch wenn dieses Wissen gefährlich erscheinen mag, ist es tatsächlich Ihr bester Schutz davor, das nächste Opfer eines Cyberangriffs zu werden.

Jeden Tag sind Black-Hat-Hacker, Phisher und andere Cyberkriminelle bereit, alles zu tun, um WLAN-Verbindungen zu hacken, persönliche Daten zu stehlen und von ahnungslosen Nutzern zu profitieren, die ihre Netzwerke nicht ausreichend gesichert haben.

Warum sie lernen sollten, wie man WLAN hackt

Je verbundener wir sind, desto dringlicher ist die Frage der Online-Sicherheit. Manchmal besteht die beste Verteidigung darin, die Taktik des Feindes zu erlernen, und dies ist sicherlich der Fall, wenn es darum geht, sich vor diversen Online-Bedrohungen zu schützen.

In diesem Artikel erläutern wir, wie Cyberkriminelle WLAN-Passwörter und -Netzwerke hacken. Wenn Sie wissen, wie WLAN-Passwort-Hacks ausgeführt werden, können Sie angemessene Sicherheitsmaßnahmen ergreifen, um Ihr eigenes Netzwerk zu sichern und online sicher zu sein.

Das einzige benötigte Tool ist NetSpot, eine professionelle Windows-, macOS- und Android-App für WLAN-Standort-Gutachten, WLAN-Analyse und WLAN-Fehlerbehebung. NetSpot ist kostenlos herunterzuladen und lässt sich auf jedem MacBook mit macOS 11+, jedem Laptop mit Windows Windows 7/8/10/11 oder Android-Smartphone oder Tablet mit Android 8.0+ installieren.

Wie man WiFi-Passwörter hackt

Während sich die drahtlosen Sicherheitsstandards seit den Anfängen von WiFi erheblich weiterentwickelt haben, entwickeln Angreifer weiterhin ausgeklügelte Methoden, um Schwachstellen auszunutzen. Hier sind die wichtigsten Arten von WiFi-Hacks, die heute die Netzwerksicherheit bedrohen:

- Angriffe auf veraltete Verschlüsselung zielen auf Netzwerke ab, die noch veraltete Sicherheitsprotokolle verwenden, insbesondere WEP (Wired Equivalent Privacy) aus dem Jahr 1997, das aufgrund von RC4-Schwachstellen innerhalb von Minuten geknackt werden kann. Selbst WPA-Netzwerke aus dem Jahr 2003 sind aufgrund von TKIP-Schwächen angreifbar.

- WPS-Brute-Force-Angriffe nutzen die Komfortfunktion „WiFi Protected Setup“, bei der eine 8-stellige PIN verwendet wird, die mit Tools wie Reaver in weniger als 10 Stunden geknackt werden kann.

- KRACK (Key Reinstallation Attacks) zeigten, dass selbst WPA2-Netzwerke kompromittiert werden konnten, als Forscher 2017 demonstrierten, wie der Vier-Wege-Handshake manipuliert werden kann, um den Datenverkehr zu entschlüsseln und bösartigen Inhalt einzuschleusen. Die KRACK-Sicherheitslücke betraf praktisch jedes WLAN-fähige Gerät weltweit und zwang die gesamte Technologiebranche zu Notfall-Patches.

- Evil Twin und Rogue Access Points beinhalten das Erstellen gefälschter WiFi-Hotspots, die legitime Netzwerke imitieren und Benutzer dazu verleiten, sich zu verbinden und so ihren gesamten Datenverkehr der Überwachung und dem Diebstahl von Zugangsdaten auszusetzen. Viele Warnungen, wie diese von Norton, zu dieser Angriffsmethode wurden im Laufe der Jahre veröffentlicht, dennoch ist sie auch heute noch effektiv.

- Deauthentication- und Handshake-Capture-Angriffe zwingen Geräte mittels speziell gestalteter Pakete zur Trennung vom Netzwerk, sodass Angreifer beim Wiederverbinden den WPA/WPA2-Handshake abfangen können, der dann mithilfe leistungsfähiger Computerressourcen offline geknackt werden kann. Diese Technik zum Hacken von WiFi-Passwörtern wurde während der Promi-Foto-Leaks 2014 berüchtigt, bei denen Angreifer Deauth-Angriffe mit Social Engineering kombinierten, um Zugang zu privaten Konten und Heimnetzwerken zu erhalten.

- Dictionary- und Rainbow-Table-Angriffe verwenden vorgefertigte Passwort-Hashes und umfangreiche Wortlisten, um schwache Passwörter rasch zu knacken. Moderne Tools wie Hashcat können Millionen von Kombinationen pro Sekunde gegen abgefangene Handshakes testen.

- Man-in-the-Middle (MITM)-Angriffe platzieren Angreifer zwischen Benutzern und deren Zieladressen, sobald sie sich im selben Netzwerk befinden. So können Anmeldeinformationen abgefangen, Malware eingeschleust oder der Datenverkehr unbemerkt auf Phishing-Seiten umgeleitet werden.

- DNS-Hijacking und Cache Poisoning leiten Nutzer auf bösartige Websites um, indem die DNS-Einstellungen des Routers kompromittiert oder DNS-Caches manipuliert werden, sodass Hacker Zugangsdaten von gefälschten, echt wirkenden Banking- oder E-Mail-Login-Seiten stehlen können. Ein gutes Beispiel für diese Hacking-Methode ist die Sea Turtle-Kampagne 2019, die Regierungs- und Firmennetzwerke in zahlreichen Ländern ins Visier nahm.

Zwar bietet die moderne WPA3-Verschlüsselung durch verbesserte Handshake-Protokolle, Forward Secrecy und stärkere Verschlüsselungsalgorithmen einen besseren Schutz vor diesen Angriffen, doch die traurige Realität ist, dass viele Netzwerke aufgrund veralteter Geräte, schwacher Passwörter oder Fehlkonfiguration weiterhin verwundbar bleiben.

Wie man WLAN-Hacking vermeidet

Trotz der Existenz der oben beschriebenen Methoden zum Hacken von WiFi gibt es Möglichkeiten, Ihr Netzwerk deutlich schwerer angreifbar zu machen und die meisten Cyberkriminellen dazu zu bringen, sich leichtere Ziele zu suchen:

- Aktualisieren Sie WiFi- und Admin-Passwörter: Viele erfolgreiche Angriffe nutzen schwache oder voreingestellte Zugangsdaten aus, die Nutzer niemals geändert haben. Ihr WiFi-Passwort sollte mindestens 12 Zeichen lang sein und Groß- sowie Kleinbuchstaben, Zahlen und Sonderzeichen in einer völlig zufälligen Reihenfolge enthalten, die keine Wörterbuchbegriffe, persönliche Informationen oder vorhersehbare Zahlenfolgen beinhaltet. Das Administrator-Passwort des Routers verdient ebenso viel Aufmerksamkeit, da es genauso nachlässig wäre, es bei „admin“ oder „password“ zu belassen, wie den Haustürschlüssel unter der Fußmatte zu verstecken.

- Verwenden Sie die stärkste verfügbare Verschlüsselung: Heutzutage sollten Sie ausschließlich den neuesten WPA3-Standard nutzen, da dieser Simultaneous Authentication of Equals (SAE) zum Schutz vor Offline-Wörterbuchangriffen, Forward Secrecy, die vergangene Sitzungen selbst bei kompromittiertem Passwort absichert, sowie verbesserten Schutz für offene Netzwerke durch Opportunistic Wireless Encryption (OWE) bietet. Falls Ihr Router dies nicht unterstützt, sollten Sie ein neues Gerät anschaffen.

- Halten Sie Firmware und Software auf dem neuesten Stand: Hersteller veröffentlichen regelmäßig Patches für neu entdeckte Schwachstellen, die von Hackern aktiv bei ungepatchten Geräten ausgenutzt werden. Aktivieren Sie automatische Updates, wenn verfügbar, prüfen Sie monatlich manuell auf Firmware-Updates über das Admin-Interface Ihres Routers und ersetzen Sie jegliche Netzwerkgeräte, die keine Sicherheitsupdates mehr erhalten.

- Überwachen Sie verbundene Geräte: Greifen Sie wöchentlich auf das Admin-Panel Ihres Routers zu und überprüfen Sie die Geräteliste auf unbekannte Gerätenamen, nicht vertraute MAC-Adressen oder mehr Verbindungen, als Sie erwarten würden — basierend auf wer sich in Ihrem WLAN befindet. Nutzen Sie Tools wie NetSpot, um Ihr Netzwerkumfeld zu scannen und potenziell unerwünschte Netzwerke zu erkennen.

- Richten Sie ein Gäste-Netzwerk ein: Erstellen Sie eine separate SSID mit einem eigenen starken Passwort, aktivieren Sie die Client-Isolierung, sodass Gastgeräte nicht miteinander kommunizieren können, setzen Sie Bandbreitenlimits zur Wahrung der Leistung Ihres Hauptnetzwerks und richten Sie zeitbasierte Zugriffssteuerungen ein, um Gäste nach einer festgelegten Zeit automatisch zu trennen. Die Segmentierung erleichtert das Zugangsmanagement und macht es einfacher, den Zugang zu kontrollieren und Personen aus Ihrem WLAN zu entfernen, wenn Gäste zu lange bleiben oder Sie verdächtige Aktivitäten feststellen.

- Vermeiden Sie die unnötige Veröffentlichung von Router-Details: Die Offenlegung von Informationen über Ihre Netzwerkkonfiguration liefert Angreifern wertvolle Daten für gezielte Angriffe. Ändern Sie die Standard-SSID in etwas Generisches, das nicht den Hersteller oder das Modell Ihres Routers erkennen lässt (vermeiden Sie Begriffe wie „Linksys“ oder „NETGEAR_2.4G“). Fügen Sie keinesfalls persönliche Informationen wie Ihren Namen, Wohnungsnummer oder Firmennamen in den Netzwerknamen ein. Deaktivieren Sie vor allem WPS vollständig, um Schwachstellen durch PIN-basierte Authentifizierung zu eliminieren.

Diese Sicherheitsmaßnahmen schaffen mehrere Verteidigungsebenen, die zusammenarbeiten, um Ihr WiFi-Netzwerk sowohl vor automatisierten Angriffen als auch vor gezielten Einbruchsversuchen zu schützen. Für eine umfassende Verteidigungsstrategie werfen Sie auch einen Blick auf diese 7 Wege, um einen WiFi-Hacker zu stoppen.

Finden Sie mit NetSpot WLAN-Netzwerke, die sich einfach hacken lassen

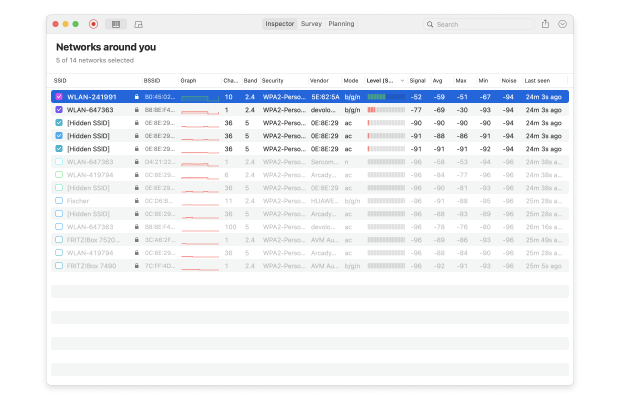

Das erste, was die meisten Hacker tun, ist, ein WLAN-Analyse-Tool wie NetSpot zu verwenden, um WEP-geschützte Netzwerke zu lokalisieren. Im Gegensatz zu drahtlosen Netzwerken, die WPA, WPA2 oder WPA3 nutzen, sind WEP-geschützte Netzwerke mit nicht mehr als einem Laptop und der richtigen Software sehr einfach zu hacken.

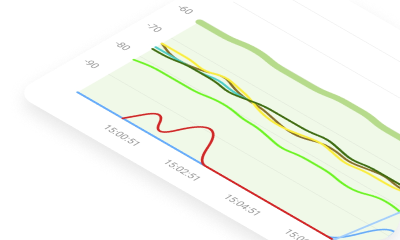

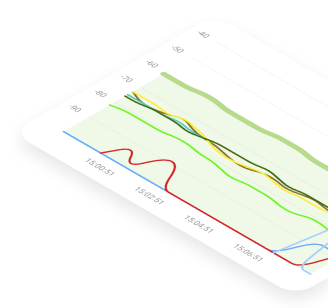

NetSpot hat einen WLAN-Analysemodus mit dem Namen Inspector-Modus. In diesem Modus können Sie alle Details zu umgebenden WLAN-Netzwerken erfassen. Mit NetSpot können Sie die Namen der Netzwerke in Ihrer Umgebung, ihren Signalpegel, die Kanäle, auf denen sie senden, und auch ihren Sicherheitsstandard anzeigen.

NetSpot für Android glänzt mit einem Wi-Fi Inspector-Modus, der es erlaubt, umliegende WLAN-Netzwerke auf einem Mobilgerät zu finden und zu analysieren.

Wenn Sie ein Netzwerk sehen, das WEP als Sicherheitsstandard verwendet, können Sie sicher sein, dass jeder lernen kann, wie man es hackt, da das Erlernen des Hackens eines WLAN-Passworts nicht einmal der schwierige Teil ist. Der schwierige Teil ist, ein WLAN-Netzwerk zu finden, das immer noch auf WEP-Sicherheit angewiesen ist. Aber mit NetSpot ist auch das ganz leicht.

Leistungsstarkes fortschrittliches Tool für Gutachten über mehrere WLAN-Netzwerke, Analyse und Fehlerbehebung.

-

NetSpot erhalten

macOS 11+, Windows 7/8/10/11

Wie sichert man ein WiFi-Netzwerk gegen Hacker?

Damit Sie Ihr WLAN-Netzwerk gegen Hacker schützen können, müssen Sie sicherstellen, dass es einen starken WLAN-Sicherheitsstandard verwendet und durch ein sicheres Kennwort geschützt ist.

Starten Sie NetSpot.

Gehen Sie in den Inspector-Modus.

Lokalisieren Sie Ihr WLAN-Netzwerk in der Liste verfügbarer WLAN-Netzwerke.

Überprüfen Sie in der Spalte “Sicherheit”, ob dort “WPA2” steht.

Falls ja, erfüllt Ihr WLAN die Grundvoraussetzung für die Sicherheit.

Wenn Ihr WLAN-Netzwerk jedoch nicht durch WPA2 gesichert ist, müssen Sie die Sicherheitseinstellungen Ihres Routers so bald wie möglich ändern. Da jeder Router anders ist, variieren die genauen Schritte von Router zu Router. Generell müssen Sie:

Die IP-Adresse Ihres Routers herausfinden.

Sich bei der Administratoroberfläche des Routers anmelden.

Nach den WLAN-Sicherheitseinstellungen suchen.

WPA2 als bevorzugten WLAN-Sicherheitsstandard auswählen.

Die Einstellungen speichern und eventuell den Router neu starten.

Verwenden Sie bei jeder Änderung der Sicherheitseinstellungen Ihres Routers den NetSpot-Inspector-Modus, um zu überprüfen, ob die Einstellungen tatsächlich angewendet wurden. Neben der Verwendung von WPA2 als bevorzugtem WLAN-Sicherheitsstandard müssen Sie auch ein starkes WLAN-Passwort auswählen, um WLAN-Passwort-Hacks zu verhindern. Auf diese Merkmale eines sicheren Passworts sollten Sie achten::

- Das Passwort ist mindestens 12 Zeichen lang.

- Das Passwort besteht aus einer Kombination von Buchstaben, Zahlen und Sonderzeichen.

- Das Passwort wird nicht häufig verwendet (wählen Sie nicht etwas wie 12345ASFD).

- Das Passwort ergibt keinen Sinn.

- Das Passwort enthält keine persönlichen Daten (Geburtsdatum, Mädchenname usw.)

- Das Passwort ist einzigartig und wird nirgendwo anders verwendet.

- Das Passwort wird nicht auf ein Blatt Papier geschrieben oder vom Browser gespeichert.

- Das Passwort wird an niemanden weitergegeben.

Fazit

Wenn Sie lernen, wie Sie WLAN-Passwörter hacken, können Sie besser beurteilen, ob Ihr WLAN für moderne Bedrohungen der Cybersicherheit anfällig ist.

Mit kostenlosen und benutzerfreundlichen WiFi-Analyzer-Apps bzw. WLAN-Analyse-Apps wie NetSpot können Sie in Sekundenschnelle die augenfälligsten Schwachstellen in Ihrer Cybersicherheitsabwehr erkennen. NetSpot kann auch die Abdeckung Ihres drahtlosen Netzwerks optimieren, sodass Sie alle Räume in Ihrem Haus mit einem starken WLAN-Signal abdecken und gleichzeitig das Signal nur auf Ihr Haus beschränken können.

Leistungsstarkes fortschrittliches Tool für Gutachten über mehrere WLAN-Netzwerke, Analyse und Fehlerbehebung.

-

NetSpot erhalten

macOS 11+, Windows 7/8/10/11

FAQ

KRACK („Key Reinstallation Attacks“) ist eine Replay-Art von Netzwerkangriff, die sich gegen Schwachstellen des WPA2-Protokolls richtet. Dieser Angriff ist für alle großen Softwareplattformen gleichermaßen gefährlich, einschließlich Microsoft Windows, macOS, iOS, Android, Linux, OpenBSD. Das als sicher geltende Netzwerksicherheitsprotokoll kann umgangen werden, sodass ein Cyberkrimineller die über das Netzwerk gesendeten und empfangenen Daten abfangen kann.

Um an WLAN-Passwörter zu gelangen, verwenden Hacker zwei sehr unterschiedliche Methoden. Einige Hacker wählen den einfachen Weg und nutzen nachlässige WLAN-Passwörter aus, die mit einem einfachen Wörterbuchangriff leicht zu knacken sind. Andere Hacker führen fortgeschrittene Angriffe mit ausgeklügelten Methoden durch, um illegal an Daten zu gelangen.

Wenn ein Netzwerk ungeschützt und unverschlüsselt ist, ist es leicht anfällig für einen Man-in-the-Middle (MITM) Angriff. Ein Angriff wird als MITM bezeichnet, wenn ein Hacker aufgrund der oben genannten Sicherheitsmängel Daten abfangen kann.

Es gibt einige Dinge, die Sie tun können, um einen KRACK-Angriff zu vermeiden:

- Verwenden Sie öffentliches WLAN nur, wenn es wirklich notwendig ist.

- Verwenden Sie nach Möglichkeit eine kabelgebundene Verbindung statt einer drahtlosen.

- Stellen Sie sicher, dass Sie über sichere Protokolle verbinden, z.B. HTTPS, STARTTLS, Secure Shell usw.

- Verbinden Sie sich über ein VPN für eine zusätzliche Sicherheitsebene.

- Verwenden Sie Ihre eigene Mobilfunkverbindung, anstatt sich mit einem ungeschützten drahtlosen Netzwerk zu verbinden.

- Installieren Sie Updates auf Ihren Geräten, da diese in der Regel Patches gegen die neuesten Sicherheitsbedrohungen enthalten.