認しましょう 複数のWi-Fiネットワーク調査、分析、トラブルシューティングに適したパワフルで最先端のツール。

WiFiのハッキングの方法

WiFiネットワークをハッキングする方法を知っていることは、WiFiセキュリティの脆弱性をためらうことなく悪用する攻撃者から自分自身を守るための最良の方法です。この知識は危険に思えるかもしれませんが、実際にはサイバー攻撃の次の被害者にならないための最善の防御策です。

毎日、ブラックハットハッカー、フィッシャー、その他のサイバー犯罪者たちは、WiFi接続をハッキングし、個人情報を盗み、ネットワークを適切に保護していない無防備なユーザーから利益を得るために、あらゆる手段を尽くしています。

WiFiのハッキングを知っておくべき理由

より多くの人が利用すればするほど、オンラインのセキュリティーは重大な問題となります。ハッキングの基本的な構造を知っておくことで、ご自身のオンライン上のセキュリティーの対策に非常に役に立つ対策を試みることができます。

当記事では、どのようにWiFiのパスワードやネットワークそのものがハッキングされてしまうのかをご紹介します。WiFiパスワードのハッキングについて知っておくと、適切なセキュリティー設定の方法、安全なオンラインアクティビティについて学ぶことができます。

必要なツールは、NetSpotひとつだけ。Windows、MacOS、Androidで使えるプロ仕様のワイヤレスサイト調査、Wi-Fi分析、 Wi-Fiトラブルシューティングアプリです。NetSpotは無料でダウンロードできて、macOS 11+のMacbookまたはWindows 7/8/10/11のパソコン、またはAndroid8.0以降の携帯端末でご利用いただけます。

WiFiパスワードのハッキング方法

ワイヤレスセキュリティ標準は、WiFiの初期から大きく進化してきましたが、攻撃者は依然として脆弱性を悪用する巧妙な手法を開発し続けています。現在、ネットワークセキュリティを脅かす主なWiFiハッキングの種類は以下の通りです:

- レガシー暗号化の悪用は、特に1997年のWEP(有線同等プライバシー)など、時代遅れのセキュリティプロトコルをいまだに使用しているネットワークを標的とします。RC4暗号の脆弱性により、数分で破られる可能性があります。2003年のWPAネットワークもTKIPの脆弱性により依然として攻撃対象となります。

- WPSブルートフォース攻撃は、WiFi Protected Setupという利便性機能を悪用します。これは8桁のPINを使用し、Reaverのようなツールを使えば10時間未満で突破される可能性があります。

- KRACK(Key Reinstallation Attacks)は、WPA2ネットワークですら、2017年に研究者が4-wayハンドシェイクプロセスを操作して通信を復号化し、悪意のある内容を注入できることを実証したことで、脆弱であることが明らかとなりました。KRACK脆弱性は、世界中のほぼすべてのWiFi対応デバイスに影響を与え、テクノロジー業界全体で緊急パッチが配布されました。

- イービルツインおよびローグアクセスポイント攻撃は、正規のネットワークを模倣した偽のWiFiホットスポットを作成し、ユーザーをだまして接続させることで、すべての通信を傍受し資格情報を盗むというものです。Nortonなど、多くの警告がこれまでに発表されていますが、依然として効果的な手法となっています。

- Deauthenticationおよびハンドシェイクキャプチャ攻撃は、特定のパケットを使ってデバイスをネットワークから切断し、再接続時のWPA/WPA2ハンドシェイクを攻撃者が取得することを可能にします。これをオフラインで強力なコンピュータ資源を使って解読できます。このWiFiパスワードハッキング手法は2014年の有名人写真流出事件で悪名高くなり、攻撃者がdeauth攻撃とソーシャルエンジニアリングを組み合わせてプライベートアカウントやホームネットワークへアクセスしました。

- 辞書攻撃およびレインボーテーブル攻撃は、事前計算されたパスワードハッシュや膨大な単語リストを活用して、弱いパスワードを高速で解読します。現代のツールであるHashcatなどは、取得したハンドシェイクに対し1秒間に数百万通りの組み合わせを試すことができます。

- 中間者(MITM)攻撃は、攻撃者が同じネットワーク上でユーザーと目的地の間に割り込むことで、資格情報の傍受、マルウェアの挿入、フィッシングサイトへのリダイレクトなどを検知されずにおこなうものです。

- DNSハイジャックおよびキャッシュポイズニングは、ルーターのDNS設定の改ざんやDNSキャッシュの毒入れにより、利用者を悪意あるサイトへ誘導します。これにより、銀行やメールの偽ログインページから正規に見える形で資格情報を盗まれます。このWiFiハッキング手法の良い例が2019年のSea Turtleキャンペーンで、多くの国の政府・企業ネットワークが標的となりました。

近年のWPA3暗号化は、改良されたハンドシェイクプロトコルやフォワードシークレシー、より強力な暗号アルゴリズムによってこれらの攻撃に対して保護を強化していますが、残念なことに、多くのネットワークが旧式機器、弱いパスワード、または設定ミスなどにより依然として脆弱なままです。

WiFiハッキングを回避する方法

上記で説明したWiFiハッキング手法が存在するにもかかわらず、ネットワークを格段に攻撃しにくくし、多くのサイバー犯罪者がより簡単な獲物へ移動する原因となる対策があります:

- WiFiと管理者パスワードを更新する:多くの成功した攻撃は、ユーザーが変更しなかった弱いまたはデフォルトの認証情報を悪用します。WiFiパスワードは最低でも12文字以上で、大文字・小文字・数字・記号を無作為に組み合わせ、辞書的な単語や個人情報、予測可能な並びを避けましょう。ルーターの管理者パスワードも同様に重要で、admin」や「password」のままにしておくのは、玄関の鍵を玄関マットの下に置くようなものです。

- 可能な限り最強の暗号化を使う:現在では、最新のWPA3規格のみを利用すべきです。これはオフライン辞書攻撃に対抗する「Simultaneous Authentication of Equals (SAE)」パスワードが漏れても過去のセッションを守るフォワードシークレシー、オープンネットワーク向けの「Opportunistic Wireless Encryption (OWE)」による保護が特長です。お使いのルーターがこれに対応していない場合は新しいものを購入しましょう。

- ファームウェアやソフトウェアを常に最新に保つ:メーカーは未修正機器を標的とするハッカーが悪用できる新たな脆弱性へのパッチを定期的にリリースしています。自動更新を有効にし、ルーター管理画面から毎月ファームウェアの更新を手動確認し、メーカーがもはやセキュリティ更新を提供しないネットワーク機器は交換してください。

- 接続デバイスを監視する:毎週ルーターの管理画面にアクセスし、デバイス一覧から見覚えのないデバイス名や認識できないMACアドレス、予想外に多い接続がないか確認しましょう(参考:WiFiに誰が接続しているか)NetSpotなどのツールでネットワーク環境をスキャンし、不審なネットワークも検出できます。

- ゲストネットワークを設定する:独立したSSIDと強力なパスワードを用意し、ゲスト端末同士の通信を禁止するクライアントアイソレーションを有効にし、主ネットワークのパフォーマンス維持のため帯域制限を設け、指定時間後にゲストを自動切断する時間制限アクセスも利用しましょう。ネットワークの分離はアクセス管理や、不審・長時間滞在ゲストの切断にも役立ちます。

- ルーターの詳細をむやみに公開しない:ネットワーク構成の情報を晒すと、攻撃者にとって都合の良い情報源となります。デフォルトのSSIDはメーカー名や機種名が分からない汎用的なものに変更し(Linksys」や「NETGEAR_2.4G」などは避ける)個人名や部屋番号、会社名なども含めないでください。何よりも、WPSを完全に無効化しPINベースの脆弱性を排除しましょう。

これらのセキュリティ対策は複数の防御レイヤーとなり、自動化された攻撃と標的型の侵入の両方からWiFiネットワークを守ります。包括的な防御方法については、WiFiハッカーを阻止する7つの方法もご覧ください。

NetSpotを使用し、ハッキングが簡単なWiFiを発見する

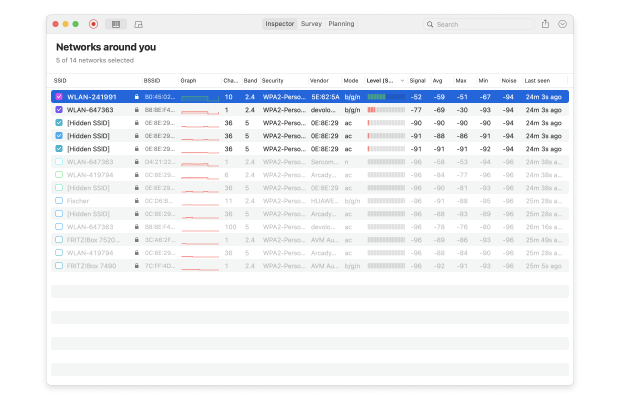

NetSpotのようなWiFiアナライザーを使用し初めに確認することは、WEPのセキュリティーの使用のうむです。WPA, WPA2やWPA3のセキュリティーよりも非常に簡単でソフトウェアひとつで突破できてしまうことが理由となります。

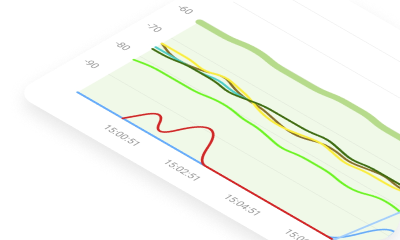

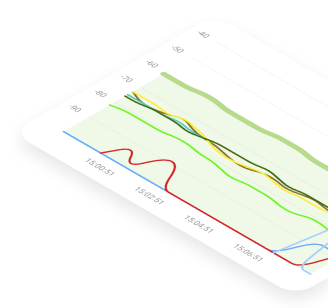

NetSpotにはインスペクターモードというWiFi分析のモードがあり、近隣のWiFiネットワークの情報収拾が可能となります。NetSpotは近隣ネットワークの名前と、電波レベル、使用しているチャンネルとセキュリティーを表示します。

AndroidばんNetSpotはWiFiインスペクターモードを搭載しており、近隣のWiFiネットワークの分析を携帯端末ひとつで行なうことができます。

WEPのセキュリティーを使用しているネットワークを発見した場合、誰でもそのWiFiのハッキング方法とパスワードの入手を簡単に習得することができてしまいます。WiFiネットワークがWEPを使用しているかは、NetSpotなどのアプリを使えば簡単に見つけることができてしまうのです。

認しましょう 複数のWi-Fiネットワーク調査、分析、トラブルシューティングに適したパワフルで最先端のツール。

-

NetSpotをゲットする

macOS 11+, Windows 7/8/10/11

WiFiネットワークをハッカーから守る方法

ハッカーの攻撃からWiFiネットワークを守るためにも、精度の高いワイヤレスセキュリティースタンダードと、安全性の高いパスワードを使用しましょう。

NetSpotを起動する。

インスペクターモードに移る。

WiFiネットワークを使用可能なWiFiネットワークのリストに移動する。

セキュリティーの欄に、”WPA2”と表示されているかを確認する。

もしWPA2が使用されている場合、最低限のセキュリティーが使用されている状態となります。

お使いのネットワークがWPA2を使用していない場合は、ルーターのセキュリティー設定より使用するセキュリティーをいち早く変更してください。ルーターの種類により設定の詳細は異なりますが一般的には以下となります。

ルーターのIPアドレスを確認する。

アドミンパネルの設定画面にログインする。

WiFiセキュリティーの設定を選択する。

WPA2に設定を変更する。

保存し、場合によっては再起動が必要となります。

ルーターのセキュリティー設定の変更を行なった際は、NetSpotのインスペクターモードを使用し、設定の変更が適切に行なわれているかを確認してください。WPA2がセキュリティー標準設定になっていることが確認できたら、WiFiパスワード がハッキングされない適切な安全性を持っているパスワードであることを確認してください。

- パスワードは最低12文字以上が推奨されています。

- ローマ字、数字、記号のすべてを使用してください。

- 12345ASDFなど、誰でも推測できそうなパスワードは避けます。

- パスワードは全く関連性のない文字の羅列が推奨されています。

- 個人情報(誕生日、旧姓など)の推測できそうなパスワードは避けます。

- 使い回しのない、独自のパスワードを使用してください。

- パスワードを紙に書いて保管したり、ブラウザの自動保存に保管したりすることは推奨されていません。

- パスワードを不用意にシェアすることは避けます。

結論

WiFiパスワードのハッキングの基礎を知っていることで、サイバーセキュリティの弱点の基礎を学ぶことができます。NetSpotのような無料で簡単なWiFiアナライザーを使用すれば、サイバーセキュリティの脅威となり得る弱点をすぐに検知することができます。

NetSpotはそのほかにもワイヤレスネットワークのカバー範囲や、ご家庭におけるWiFi電波の強度などはもちろん、家の外へ電波を流出させないための情報などもご利用いただけます。

認しましょう 複数のWi-Fiネットワーク調査、分析、トラブルシューティングに適したパワフルで最先端のツール。

-

NetSpotをゲットする

macOS 11+, Windows 7/8/10/11

FAQ

KRACK(Key Reinstallation Attacks」は、WPA2プロトコルの脆弱性を狙ったリプレイ型のネットワーク攻撃です。この攻撃は、Microsoft Windows、macOS、iOS、Android、Linux、OpenBSDを含む、すべての主要なソフトウェアプラットフォームにとって同様に危険です。安全だと考えられているネットワークセキュリティプロトコルがバイパスされ、サイバー犯罪者がネットワーク上で送受信されるデータを傍受できるようになります。

WiFiパスワードを入手するために、ハッカーは2つの全く異なる方法を使用します。中には、簡単な辞書攻撃で簡単に解読できる安易なWiFiパスワードを悪用するハッカーもいます。一方で、より巧妙なハッカーは、高度な攻撃で違法にデータを取得する洗練された方法を実行します。

ネットワークが保護されておらず暗号化もされていない場合、マンインザミドル(MITM)攻撃に簡単にさらされます。MITM攻撃とは、前述のセキュリティ上の不備によりハッカーがデータを傍受できる場合に呼ばれます。

KRACK攻撃を回避するためにできることがいくつかあります:

- 本当に必要なときだけ公共WiFiを使用してください。

- 可能であれば、無線ではなく有線接続を利用してください。

- HTTPS、STARTTLS、Secure Shellなど、安全なプロトコルを利用して接続していることを確認してください。

- 追加のセキュリティレイヤーとしてVPNを利用して接続してください。

- 保護されていないワイヤレスネットワークに接続する代わりに、自分の携帯回線を使用してください。

- デバイスにアップデートをインストールしてください。通常これらには最新のセキュリティ脅威へのパッチが含まれています。