Potente herramienta avanzada para múltiples encuestas, análisis y resolución de problemas de redes Wi-Fi.

Cómo asegurar WiFi: Guía para proteger tu red inalámbrica

Aprende cómo asegurar tu WiFi y protege tu red del acceso no autorizado, evita el robo de ancho de banda y prevén pérdidas financieras debido a una seguridad débil.

En un mundo donde todo está conectado — desde laptops y teléfonos inteligentes hasta refrigeradores inteligentes y monitores para bebés —, asegurar tu WiFi no es solo una buena idea, es esencial. Ya sea que estés configurando una red doméstica desde cero o reforzando la seguridad de un sistema empresarial, esta guía explica cómo asegurar WiFi con métodos comprobados y prácticas modernas.

Por qué importa la seguridad inalámbrica

La seguridad de las redes WiFi, o a veces llamada seguridad de redes inalámbricas, se ocupa de la prevención del acceso no autorizado a los datos transmitidos a través de redes WiFi y de otros riesgos de seguridad en redes inalámbricas.

La seguridad WiFi nunca ha sido tan importante como lo es hoy en día porque las redes que busca proteger juegan un papel fundamental en prácticamente todos los aspectos de nuestra vida. Sin ellas, no podríamos comunicarnos con nuestros seres queridos, colaborar con colegas de trabajo, navegar por la web, escuchar música, ver películas en streaming, etc.

Una red sin seguridad es una puerta abierta. Cualquier persona dentro del alcance podría potencialmente monitorear tu actividad en línea, secuestrar tu ancho de banda o incluso acceder a archivos confidenciales. Para las empresas, los riesgos son aún más graves: una red WiFi comprometida puede exponer datos de clientes, comunicaciones confidenciales o propiedad intelectual.

En el núcleo de la seguridad inalámbrica se encuentran los protocolos de cifrado: las tecnologías que protegen tus datos mientras viajan por el aire. Con el tiempo, estos protocolos han evolucionado significativamente:

- Privacidad Equivalente a Cableado (WEP): WEP es el protocolo de seguridad inalámbrica original. Se utilizó desde finales de los años 90 hasta 2004, cuando fue declarado inseguro.

- Acceso Protegido Wi-Fi (WPA): WEP fue reemplazado por Acceso Protegido Wi-Fi (WPA) en 2003. WPA introdujo el Protocolo de Integridad de Clave Temporal (TKIP) para prevenir muchos ataques conocidos.

- Acceso Protegido Wi-Fi 2 (WPA2): Se convirtió en el estándar en 2004, y este estándar sigue siendo ampliamente utilizado hasta hoy, aunque se han descubierto múltiples vulnerabilidades desde su introducción.

- Acceso Protegido Wi-Fi 3 (WPA3): Fue anunciado en 2018 y todos los dispositivos WiFi certificados desde 2020 deben soportarlo. Este protocolo implementa cifrado WiFi de 192 bits o mayor seguridad, y también utiliza la Autenticación Simultánea de Iguales (SAE) en lugar del intercambio de clave precompartida (PSK).

💡 Consejo de seguridad: Para la mayor protección posible, usa siempre el protocolo de seguridad Wi-Fi más reciente soportado por tu router, preferiblemente WPA3. Muchos routers modernos ya lo traen activado por defecto, pero vale la pena revisar tu configuración para asegurarte de no estar usando un estándar obsoleto y vulnerable.

Cómo asegurar la red WiFi: pasos rápidos

Obtener un nuevo router de tu proveedor de internet puede hacer que quieras conectarlo rápidamente y comenzar a navegar de inmediato. Pero asegurar correctamente tu red WiFi es tan importante como instalar nuevas cerraduras después de mudarte a una casa nueva: es crucial para proteger tu seguridad en línea.

Utiliza estas sencillas pautas para fortalecer la seguridad de tu WiFi:

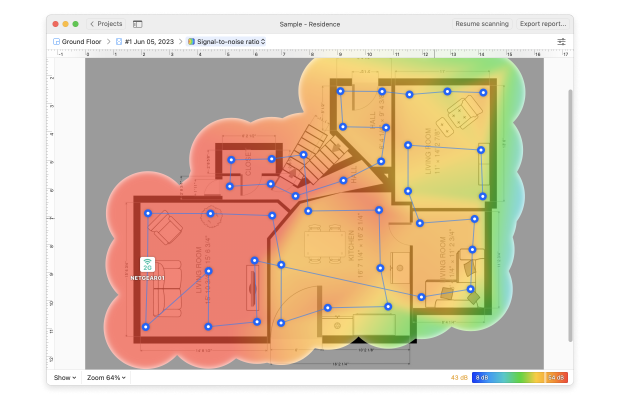

Comienza con una Encuesta del Sitio WiFi

Primero realiza una encuesta del sitio con la herramienta NetSpot WiFi Site Survey. Te ayudará de inmediato a detectar y eliminar los puntos de acceso no autorizados (AP) — aquellos que fueron instalados sin permiso.

La encuesta del sitio también ayuda a exponer estaciones de trabajo no autorizadas. Organiza un inventario de laptops y PDAs con adaptadores inalámbricos, incluyendo el usuario, dirección MAC y sistema operativo. Estos datos se usan para los controles de acceso WLAN. En caso de que los adaptadores WLAN se extravíen o sean robados, una lista actualizada es crucial.

💡Consejo de experto: Realiza encuestas regularmente para detectar amenazas de seguridad a tiempo, especialmente después de añadir nuevos dispositivos o mover tu router.

Paso 1. Cambiar el inicio de sesión predeterminado del router

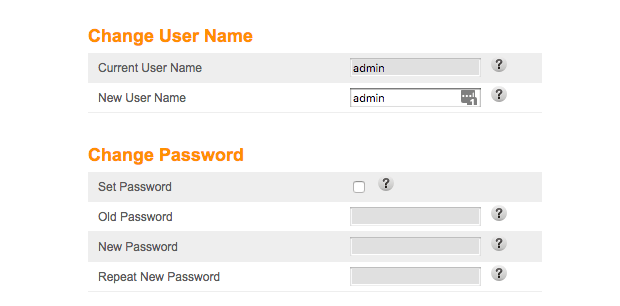

Conéctate al router mediante una conexión Ethernet. No uses una conexión WiFi para acceder a la administración. Normalmente, la interfaz de administración de un router está en http://192.168.0.1 o http://192.168.1.1.

Una vez dentro, inicia sesión con el nombre de usuario y contraseña de administrador predeterminados. Aunque quieras cambiarlos, aún así debes ingresar la primera vez.

Dependiendo de tu router, los pasos para cambiar el nombre de usuario y la contraseña de administrador serán diferentes. Para Arris, esto se encuentra en la sección de configuración de inicio de sesión:

Cambia tanto el nombre de usuario como la contraseña. Usa una contraseña larga y aleatoria, y guárdala en un lugar seguro, no en una nota adhesiva en tu escritorio.

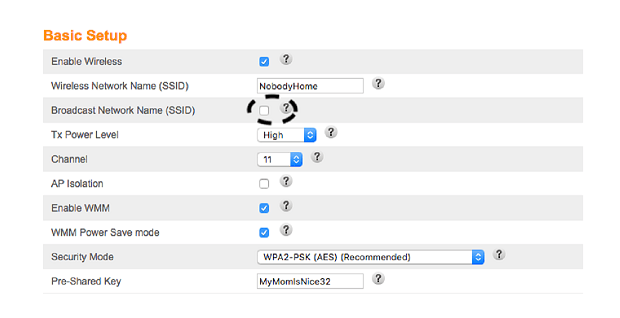

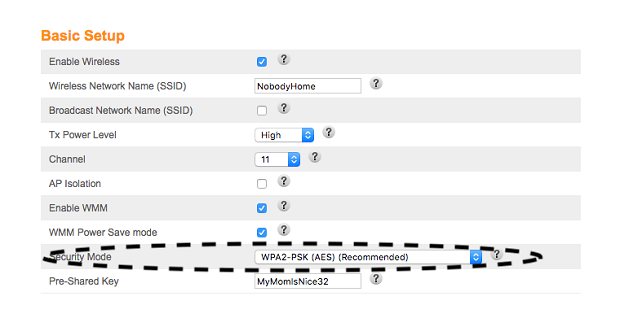

Paso 2. Cambiar y ocultar tu SSID

El SSID es la identidad de tu red WiFi segura. Es el nombre que las personas usan para encontrarla y conectarse a la red, y cómo distinguirla. Dejarlo como “Netgear001” o “Linksys123” te convierte en un objetivo: le indica a posibles atacantes qué hardware utilizas.

Algunos routers incluso te permiten especificar múltiples redes (más sobre esto en un momento). Consulta tu manual, pero los pasos típicos son:

Inicia sesión en tu router (¿configuraste un nuevo nombre de usuario y contraseña desde el Paso 1, verdad?). Selecciona tu red WiFi y cambia el SSID, y desactiva la opción de “Transmitir nombre de red”.

Guarda esos ajustes. La red WiFi seguirá funcionando, simplemente no la anunciará a todos. Ya que estás en ello, asegúrate de que la Clave Precompartida sea algo único.

💡Consejo de experto Utiliza frases memorables en lugar de palabras o números simples.

Ahora estamos ocultos. Esto no detendrá a un atacante decidido que use herramientas como NetSpot, pero añade una capa de oscuridad.

Paso 3. Utiliza un cifrado Wi-Fi fuerte

La mayoría de los routers modernos habilitan automáticamente el cifrado Wi-Fi por defecto. Pero, ¿estás seguro de que el cifrado de tu router está habilitado y correctamente configurado? No lo des por hecho; siempre debes verificar la configuración de seguridad de tu router.

Elige WPA3-Personal si está disponible, o WPA2-AES como alternativa. Evita WEP, WPA y WPA2-TKIP — son obsoletos y vulnerables.

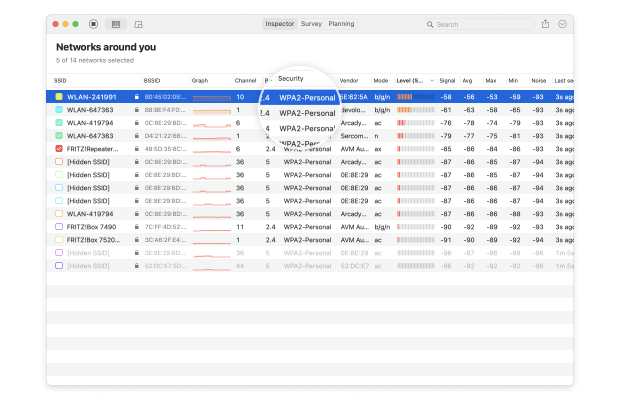

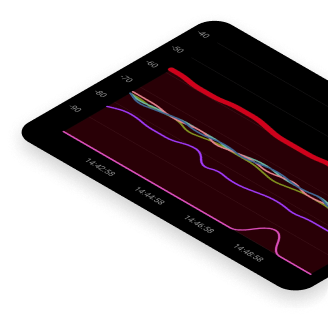

Cómo comprobar tu cifrado: Usa el Modo Inspector de NetSpot para ver la configuración de seguridad de las redes cercanas, incluida la tuya.

Los pasos para configurar el cifrado de tu red WiFi varían ligeramente entre modelos de enrutador, pero en general, sigue estas instrucciones:

Inicie sesión en su router y establezca el Modo de Seguridad o Nivel de Cifrado en WPA3-Personal. Si su router no es compatible con WPA3, utilice WPA2-PSK (AES) en su lugar.

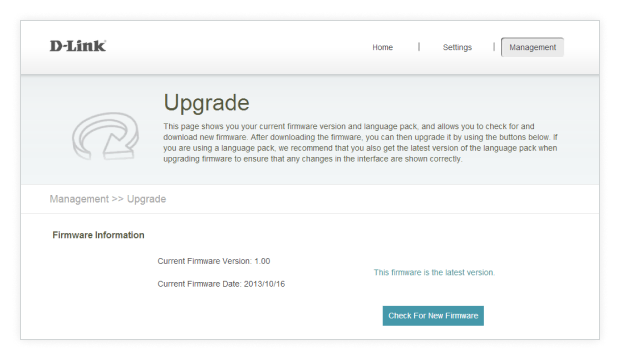

💡Consejo de experto: Actualice regularmente el firmware de su router para garantizar la compatibilidad con los protocolos de seguridad más recientes, como WPA3.

Potente herramienta avanzada para múltiples encuestas, análisis y resolución de problemas de redes Wi-Fi.

-

Obtenga NetSpot

macOS 11+, Windows 7/8/10/11

Paso 4. Usa una contraseña de Wi-Fi fuerte y única

Aunque el protocolo de seguridad WPA3 minimiza el riesgo que representan las contraseñas débiles, aún deberías utilizar una contraseña fuerte y única para asegurar tu red WiFi y tu router.

Idealmente, tu contraseña debería cumplir con los siguientes requisitos:

- Tener al menos 12 caracteres.

- Utilizar letras mayúsculas, minúsculas, números y símbolos.

- No ser una palabra que se pueda encontrar en un diccionario.

💡Consejo de experto: No reutilices contraseñas entre tu WiFi y el panel de administración del router.

Paso 5. Mantén el firmware de tu router actualizado

Por desafortunado que sea, las vulnerabilidades críticas en los routers se descubren de manera regular. Los fabricantes de routers de buena reputación lanzan actualizaciones periódicamente para solucionarlas, pero no todos los usuarios las instalan — al menos no de manera oportuna. Los routers sin actualizar representan un gran problema de seguridad porque están expuestos a internet y son atacados de manera rutinaria por hackers.

Inicie sesión en su router regularmente y verifique si hay actualizaciones. Habilite las actualizaciones automáticas si es posible y registre su router con el fabricante para recibir notificaciones.

Paso 6. Deshabilitar funciones de riesgo: WPS, UPnP y acceso remoto

Para asegurar tu router, inicia sesión a través de tu navegador usando tus credenciales de administrador. Primero, desactiva la Administración Remota para que el router no pueda ser controlado desde fuera de tu red. Luego, desactiva UPnP, que abre puertos automáticamente y puede ser aprovechado por malware. Finalmente, desactiva WPS para evitar que los atacantes se conecten mediante su sistema de PIN débil. Guarda los ajustes y reinicia el router si se te solicita.

💡Consejo de expertos: Confirma que la función esté realmente desactivada. Algunos routers apagan WPS de forma visual pero siguen siendo vulnerables; puede que se requieran actualizaciones de firmware para desactivarla por completo.

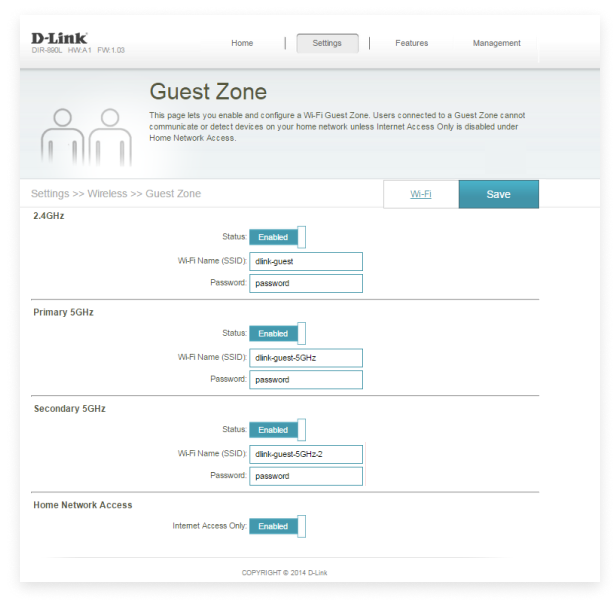

Paso 7. Configurar una red de invitados

A veces tendrás amigos o familiares en casa. Y cuando están contigo, harán una de las dos temidas preguntas: “¿Cuál es tu contraseña de WiFi?”.

En lugar de compartir las credenciales de tu red WiFi principal — lo que podría exponer información sensible — hay una solución más segura: configurar una red WiFi para invitados. Muchos routers modernos permiten varias redes, haciendo que esto sea fácil de implementar.

Una red WiFi para invitados permite que los visitantes accedan a Internet sin darles acceso directo a tus dispositivos domésticos, archivos personales o dispositivos inteligentes del hogar. Piensa en ello como ofrecer a tus invitados su propia habitación digital segura: aislada pero conveniente.

Mejores prácticas para asegurar tu red de invitados:

- Activa tu red de invitados solo cuando la necesites. Apágala cuando tus invitados se vayan para minimizar los riesgos de seguridad.

- Actualiza regularmente las credenciales de tu red de invitados. Cambia el SSID y la contraseña para invitados periódicamente — idealmente cada vez que actives la red.

- Limita los permisos en la red de invitados. Habilita solo el acceso a internet y desactiva el uso compartido de archivos o la visibilidad de dispositivos en la red.

💡Consejo de experto: Muchos routers de marcas populares como Netgear, TP-Link o ASUS cuentan con aplicaciones o interfaces web fáciles de usar para configurar redes de invitados seguras en minutos. Revisa las instrucciones o la app de tu router para guías rápidas de configuración.

Potente herramienta avanzada para múltiples encuestas, análisis y resolución de problemas de redes Wi-Fi.

-

Obtenga NetSpot

macOS 11+, Windows 7/8/10/11

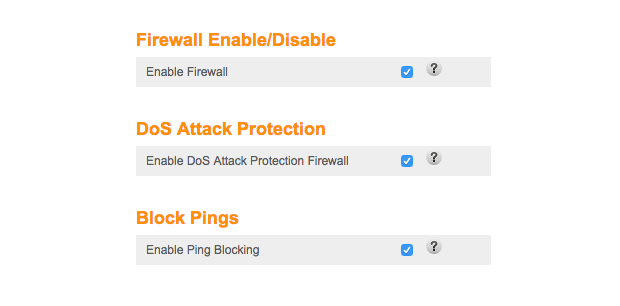

Paso 8. Enciende el cortafuegos de tu router

Un cortafuegos funciona como un mecanismo defensivo que regula el tráfico de red que entra y sale de un sistema según reglas de seguridad establecidas.

- Regla 1: Rechazar todas las conexiones entrantes que no hayan sido solicitadas explícitamente (Cualquiera: DENEGAR).

- Regla 2: Permitir conexiones entrantes únicamente cuando sean respuestas a solicitudes salientes iniciadas por dispositivos dentro de la red (cortafuegos con estado).

- Regla 3: Habilitar el “Bloqueo de Ping” para evitar que tu router responda a solicitudes de ping externas (solicitudes ICMP Echo). Los hackers suelen hacer ping a las redes para identificar sistemas activos. Al bloquear las respuestas de ping, haces que tu red sea menos visible.

Otra configuración es bloquear “paquetes fragmentados”. Un paquete es una parte de la red, que contiene un encabezado indicando a dónde va el paquete y qué información lleva. Es como una carta que las computadoras se envían entre sí en la red. El sobre muestra de dónde viene la carta y a dónde va, y dentro de la carta está la información real.

Pero a veces un hacker enviará un paquete fragmentado. Este es un paquete que está mal formado a propósito para confundir al router o a las computadoras y hacer que acepten información maliciosa que normalmente rechazarían. Puede engañar a la computadora para que conceda acceso porque la computadora intentará adivinar a dónde va el tráfico fragmentado. Al denegar estos, se previenen esos problemas desde el principio:

💡Consejo de experto: Revisa regularmente los registros del firewall para identificar y abordar rápidamente posibles riesgos de seguridad mediante la monitorización de comportamientos sospechosos.

Paso 9. Limita el alcance de tu WiFi

Cuando se trata de redes inalámbricas, la mayoría de los usuarios quiere lograr la mayor cobertura de señal posible. En algunos casos, ese es realmente el enfoque correcto, pero no siempre. Porque esa es la manera más fácil de evitar que hackers y personas curiosas intenten obtener acceso a la red.

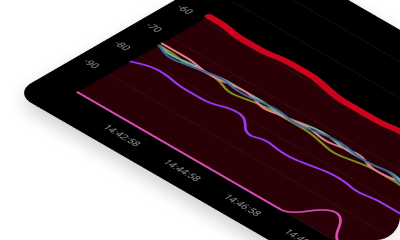

Los routers más avanzados te permiten limitar el alcance de tu red cambiando la potencia de transmisión en los ajustes, pero también puedes influir en esto cambiando la ubicación de tu router. Te recomendamos que uses el modo de Encuesta de NetSpot para crear un mapa visual de la cobertura de tu WiFi.

El mapa facilitará ver exactamente hasta dónde puede alcanzar tu señal y dónde es más fuerte.

Paso 10. Asegure físicamente su router

La seguridad física a menudo se pasa por alto, pero eso no la hace menos importante. A menos que tu router esté ubicado en un lugar al que los desconocidos no puedan acceder fácilmente y protegido por una contraseña de administrador fuerte, un atacante oportunista podría reemplazarlo por su propio router, conectar su portátil a él y cambiar su configuración, o incluso infectarlo con malware.

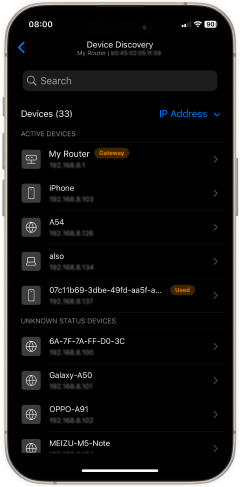

Verifica los dispositivos en tu red con NetSpot para iOS

Incluso la contraseña más fuerte es inútil si extraños ya están aprovechando tu ancho de banda. Una auditoría de diez segundos con la herramienta gratuita de Descubrimiento de Dispositivos de NetSpot muestra cada cliente en tu Wi-Fi, directamente desde tu iPhone.

- Abre NetSpot y toca Descubrimiento de Dispositivos.

- Espera unos segundos mientras se completa el escaneo; aparecerá una lista en vivo con IP, MAC, nombre del fabricante y clase de dispositivo.

- Detecta anomalías. Cualquier cosa que no reconozcas — un teléfono que no es tuyo, una cámara inteligente que nunca compraste — podría ser un intruso.

- Copia la dirección MAC de cada dispositivo sospechoso y pégala en la lista de Control de Acceso o filtro MAC de tu router para bloquearlo.

- Vuelve a ejecutar el Descubrimiento de Dispositivos para confirmar que el cliente no autorizado ha desaparecido.

💡Consejo de experto: Actualizar a WPA2/WPA3 asegura los inicios de sesión futuros, pero los dispositivos que se autenticaron con la configuración anterior pueden permanecer conectados hasta que se desconecten. Ejecuta el Descubrimiento de Dispositivos de NetSpot inmediatamente después del cambio para detectar y expulsar a cualquier usuario antiguo antes de que se acomoden.

Conclusión

Proteger tu red WiFi no tiene por qué ser complicado. Con unos pocos cambios inteligentes — encriptación fuerte, contraseñas únicas, actualizaciones de firmware y herramientas como NetSpot — puedes proteger tu vida digital y tus dispositivos de amenazas cibernéticas.

Mantente proactivo, mantén tu privacidad. Y no olvides escanear tu red regularmente — la seguridad WiFi no es una configuración única, es un hábito continuo.

Potente herramienta avanzada para múltiples encuestas, análisis y resolución de problemas de redes Wi-Fi.

-

Obtenga NetSpot

macOS 11+, Windows 7/8/10/11

Preguntas frecuentes: Preguntas frecuentes sobre la seguridad de Wi-Fi

Para maximizar la seguridad de tu Wi-Fi, es recomendable cambiar la contraseña cada tres a seis meses, especialmente si compartes el acceso a la red con invitados con frecuencia o experimentas actividad sospechosa.

NetSpot para iOS ofrece una herramienta gratuita de Descubrimiento de Dispositivos: abre la aplicación, ejecuta un escaneo y verás al instante una lista de todos los clientes conectados. Copia cualquier dirección MAC desconocida en la lista de bloqueo de tu router y vuelve a escanear para confirmar que ha desaparecido.

No. Aunque ocultar tu SSID puede ayudar a prevenir el descubrimiento casual, los hackers aún pueden detectar redes ocultas con herramientas especializadas. Siempre combina la ocultación del SSID con un cifrado WPA3 robusto y una contraseña fuerte y única para mejorar la seguridad de tu Wi-Fi.

Asegura tu red inalámbrica con contraseñas únicas y cifrado de red adecuado. Proteger los activos y organizar correctamente la topología de la red es importante. Asegúrate de que el alcance de la señal inalámbrica se extienda donde sea necesario y considera usar una VPN para funciones más avanzadas en tu red.

Los enrutadores modernos son dispositivos increíblemente potentes y capaces, cuyo rendimiento rivaliza con el de computadoras personales más antiguas. Gracias a su potencia, pueden funcionar como dispositivos de seguridad de red al proporcionar cortafuegos, VPN y otras funciones.