Norme 1999 — 2004. Facile à rompre et difficile à configurer. Abandonné.

Protocoles de sécurité du réseau sans fil: WEP, WPA, WPA2 et WPA3

Nous essaierons d'expliquer les différences parmi les normes de codage comme WEP, WPA, WPA2 et WPA3 ainsi vous pourrez voir lequel fonctionne le mieux pour l'environnement de votre réseau.

Les algorithmes de sécurité Wi-Fi ont subi de nombreuses modifications et mises à jour depuis les années 1990 afin de devenir plus sûrs et efficaces. Différents types de protocoles de sécurité des réseaux sans fil ont été développés pour protéger les réseaux sans fil des particuliers. Les protocoles de sécurité des réseaux sans fil sont WEP, WPA, WPA2 et WPA3, ils ont le même objectif mais sont différents.

Qu'est-ce que la sécurité sans fil?

La sécurité sans fil consiste à protéger votre internet sans fil, comme le Wi-Fi, contre les pirates ou les utilisateurs non autorisés. Elle utilise des mots de passe et des méthodes de chiffrement spéciales pour s'assurer que seules les personnes autorisées peuvent y accéder et que les données transmises sont protégées. Cela aide à empêcher les personnes extérieures de voler ou de voir vos informations, comme vos messages ou les sites web que vous visitez.

Comment fonctionne la sécurité sans fil?

La sécurité sans fil fonctionne en utilisant des mots de passe et du chiffrement pour protéger votre connexion internet. Il existe différents types de chiffrement, comme le WPA2 ou le WPA3, qui sont simplement des méthodes pour rendre les données plus sécurisées. Ces protocoles fonctionnent en mettant en œuvre des mesures de sécurité telles que le chiffrement et l'authentification.

- Chiffrement : Rend la communication sans fil inintelligible pour quiconque, sauf ceux qui possèdent les bonnes clés de chiffrement.

- Authentification : Assure que seuls les utilisateurs et les appareils dont les identités ont été correctement vérifiées peuvent rejoindre le réseau.

Lorsque vous configurez un réseau Wi-Fi, vous créez un mot de passe. Seules les personnes connaissant ce mot de passe peuvent rejoindre le réseau. Une fois connecté, le chiffrement brouille les données envoyées sur le réseau de sorte que même si quelqu'un les intercepte, il ne peut pas les comprendre. Certains réseaux cachent également leur nom ou utilisent des pare-feu pour bloquer le trafic indésirable, ajoutant des couches supplémentaires de sécurité.

L'inconvénient de la nature invisible de la sécurité sans fil est que les utilisateurs de WiFi ne lui prêtent souvent pas beaucoup d'attention, ne sachant pas quel protocole de sécurité sans fil protège leurs réseaux.

Types de Protocoles de Sécurité Sans Fil

Les protocoles de sécurité sans fil jouent un rôle crucial dans la protection des informations sensibles et la garantie de la vie privée lors de la connexion à Internet en utilisant le WiFi. Dans cette section, nous examinons de près les protocoles de sécurité sans fil les plus couramment utilisés (WEP, WPA, WPA2 et WPA3) et discutons de leurs caractéristiques, forces et faiblesses.

WEP a développé des réseaux sans fils et approuvé en tant que norme de sécurité WiFi en septembre 1999. WEP était supposé offrir le même niveau de sécurité en tant que réseaux câblés, cependant il existe une tonne de problèmes de sécurité bien connue chez WEP, mais il est aussi facile à rompre et difficile à configurer.

Malgré tout le travail effectué pour améliorer le système WEP, c'est encore une solution très vulnérable. Des systèmes qui dépendent de ce protocole devraient être actualisés ou remplacés si l'actualisation de la sécurité n'est pas possible. WEP a officiellement été abandonné par la Wi-Fi Alliance en 2004.

À la période où la norme de sécurité sans fil 802.11i était en développement, WPA a été utilisé en tant qu'amélioration de la sécurité temporaire pour WEP. Une années avant que WEP soit officiellement abandonné, WPA a formellement été adopté.

La plupart des applications WPA modernes utilisent une clé pré-partagée (PSK), plus souvent appelé WPA Personnel et le Temporal Key Integrity Protocol ou TKIP (/tiːˈkɪp/) pour le codage. WPA Enterprise utilise un serveur d'authentification pour des clés et une génération de certificats.

WPA a été une amélioration importante pour WEP, mais comment les composants principaux étaient créés de manière à ce qu'ils puissent être déployés à travers des actualisations de firmware sur des dispositifs disposant de WEP, ils dépendent encore d'éléments exploités.

WPA, tout comme WEP, après avoir passé une preuve du concept et appliqué des démonstrations publiques, il s'est avérés être assez vulnérable aux intrusions. Les attaques qui représentent la plus grande menace pour le protocole n'étaient cependant pas les attaques directes, mais ceux qui étaient fait sur Wi-Fi Protected Setup (WPS) — système auxiliaire développé pour simplifier la connexion des dispositifs aux points d'accès modernes.

-

Obtenez NetSpot

macOS 11+, Windows 7/8/10/11

La norme de sécurité sans fil 802.11i basée sur le protocole a été introduit en 2004. L'amélioration plus importante de WPA2 sur WPA était l'usage d'Advanced Encryption Standard (AES). AES est approuvé par le gouvernement des États-Unis pour le codage des informations classées top secrètes, il doit donc être suffisamment bon pour protéger des réseaux particuliers.

À ce moment-là, la principale vulnérabilité d'un système WPA2 est que lorsque l'attaquant dispose d'un accès à un réseau Wifi sécurisé et qu'il peut avoir accès à certaines clés pour effectuer une attaque sur d'autres dispositifs présents sur le réseau. Ceci dit, les suggestions de sécurité des vulnérabilités connues de WPA2 sont principalement sensibles aux réseaux professionnels, et pas vraiment pertinentes pour les petits réseaux particuliers.

Malheureusement, la possibilité des attaques via le Wi-Fi Protected Setup (WPS) est encore très élevée au sein des points d'accès disposant de WAP2 actuels, c'est un problème pour WPA également.

Et même si s'introduire au sein d'un réseau sans fil sécurisé WPA/WAP2 prendra entre 2 et 14 heures, c'est encore un véritable problème de sécurité et le WPS devrait être désactivé et il serait bien que le firmware du point d'accès soit réinitialisé pour une redistribution non compatible avec le WPS pour exclure complètement ce vecteur d'attaque.

UPD : WPA3 est la prochaine génération de sécurité WiFi

Protéger le Wi-Fi des hackers est l'une des tâches les plus importantes en cybersécurité. C'est pourquoi l'arrivée de notre protocole de sécurité sans fil WPA3 nouvelle génération mérite votre attention : Non seulement il gardera vos connexion WiFi plus sécurisé, mais vous aidera à vous protéger contre les défauts de sécurité.

Voici ce qu'il offre :

Protection du mot de passe

Commencez avec comment WPA3 protègera votre réseau particulier. Il mitigera le dommage que peut engendrer vos mots de passe fainéants.

Une faiblesse fondamentale de WPA2, le protocole de sécurité sans fil actuel qui remonte à 2004, est qu'il laisse les hackers déployer une attaque dictionnaire hors ligne pour deviner les mots de passe. Un pirate peut effectuer autant de tirs qu'il veut pour deviner vos données sans être sur le même réseau, passant par tout le dictionnaire — et au-delà — en très peu de temps.

WPA3 protègera contre les attaques dictionnaires en mettant en place un nouveau protocole d'échange de clé. WPA2 a utilisé une poignée de main imparfaite par 4 moyens entre les clients et les points d'accès afin d'activer les connexions codées : c'est ce qui se trouvait derrière la vulnérabilité KRACK qui a impacté presque tous les dispositifs connectés. WPA3 abandonnera ça en faveur d'une poignée de main plus sécurisée — et meilleure globalement — Simultaneous Authentication of Equals.

L'autre avantage arrive lorsque votre mot de passe est compromis. Avec cette nouvelle poignée de main, WPA3 est compatible face à la confidentialité, ce qui signifie que le trafic qui passe votre traverse devant un accès obtenu par un étranger reste codé. Avec WPA2, ils peuvent décodé l'ancien trafic aussi.

Des connexions plus sécurisées

Lorsque WPA2 est arrivé en 2004, L'Internet des choses n'était pas encore devenu quelque chose de proche à toutes les horreurs dévorante de la sécurité qui sont présentes partout aujourd'hui. Pas étonnant, alors, que WPA2 n'est pas offert de méthode simplifiée pour embarquer en sécurité ces dispositifs vers un réseau WiFi existant. Et en fait, la méthode prédominante avec laquelle le processus se produit aujourd'hui — Wi-Fi Protected Setup — a connu des vulnérabilités depuis 2011. WPA3 a offert une réparation.

Wi-Fi Easy Connect, comme la Wi-Fi Alliance l'appelle, rend plus facile d'obtenir des dispositifs sans fil qui n'ont pas (ou peu) d'écran ou un mécanisme de saisie sur votre réseau.

Une fois activé, vous utiliserez simplement votre smartphone pour scanner un code QR sur votre routeur, puis le code QR sur votre imprimante ou haut-parleur ou d'autres dispositif IoT et c'est bon — ils sont connectés en toute sécurité. Avec la méthode du code QR, vous utilisez un codage basé sur une clé publique pour embarquer des dispositifs qui manquent actuellement d'une méthode sécurisée simple pour le faire.

Cette tendance joue aussi un rôle avec Wi-Fi Enhanced Open, que la Wi-Fi Alliance a détaillée quelques semaines auparavant. Vous avez probablement entendu que vous devriez éviter d'effectuer des navigations ou des saisies de données sensibles sur des réseaux WiFi publics. C'est parce qu'avec WPA2, n'importe qui sur le même réseau public que vous peut observer votre activité et vous ciblez avec des intrusions comme les attaques de l'homme au milieu ou de sniffage de trafic.

Sur WPA3? Pas tant. Lorsque vous vous connectez dans à la Wifi WPA3 d'un café avec dispositif WPA3, votre connexion sera automatiquement codée sans besoins d'informations de connexion supplémentaires. Il utilise une norme établie appelée Opportunistic Wireless Encryption.

Comme pour la protection de mots de passe, le codage étendu de WPA3 pour les réseaux publics garde aussi les utilisateurs Wi-Fi en sécurité contre la vulnérabilité dont ils ne réalisent pas l'existence. En fait, comme tout il rendra les utilisateurs WiFi plus sûrs.

Disponibilité

L'Alliance Wi-Fi a lancé le programme de certification WPA3 en 2018, mais ce n'est qu'en 2020 que le support du WPA3 est devenu obligatoire pour tous les appareils arborant le logo "Wi-Fi CERTIFIED™".

Depuis, pratiquement tous les fabricants de routeurs WiFi ont sorti des modèles prenant en charge le dernier standard de cryptage sans fil, offrant ainsi de nombreuses options pour ceux qui dépendent encore de routeurs plus anciens ne supportant pas le WPA3.

-

Obtenez NetSpot

macOS 11+, Windows 7/8/10/11

Quelle méthode de sécurité fonctionne pour votre réseau

Voici l'évaluation de base allant de la meilleure à la pire méthode de sécurité pour une connexion WiFi moderne disponible sur les routeurs modernes (après 2006):

- WPA3 + AES-CCMP/AES-GCMP

- WPA2 + AES

- WPA + AES

- WPA + TKIP/AES (TKIP est là en tant que méthode de repli)

- WPA + TKIP

- WEP

- Réseau ouvert (pas de sécurité du tout)

La meilleure façon de faire c'est de désactiver le Wi-Fi Protected Setup (WPS) et configurer le routeur sur WPA3 + AES-CCMP/AES-GCMP. Lorsque vous descendez la liste, vous avez moins de sécurité pour votre réseau.

Objectif

Tous les standards de cryptage sans fil sont censés sécuriser les réseaux Internet sans fil contre les accès non autorisés. Si vous laissez votre routeur sans sécurité, alors n'importe qui peut voler la bande passante, effectuer des actions illégales en utilisant votre connexion et votre nom, surveiller votre activité web, et installer facilement des applications malveillantes dans votre réseau.

Vulnérabilité

Les standards de cryptage sans fil plus anciens laissent beaucoup à désirer en termes de sécurité. Le standard le plus ancien, le WEP, est vulnérable à des techniques telles que les attaques de désauthentification Wi-Fi et la réinjection ARP, qui rendent possible pour les attaquants de compromettre les réseaux protégés par WEP en quelques minutes.

Le WPA et le WPA2 pallient les lacunes du WEP, mais, au fil des ans, les hackers ont découvert plusieurs vulnérabilités, comme l'attaque de rejeu KRACK ("Key Reinstallation Attack"), qui rendent les réseaux protégés par ces standards moins sécurisés.

C'est pourquoi il est préférable d'utiliser le WPA3 chaque fois que possible. Grâce à son échange d'Authentification Simultanée des Égaux (SAE), le standard offre un échange de clé initial bien plus sécurisé.

WPA vs. WPA2

Les routeurs WiFi sont compatibles avec une variété de protocoles de sécurité afin de sécuriser les réseaux sans fil : WEP, WPA et WPA2. Cependant, WPA2 est recommandé par rapport à son prédécesseur WPA (Wi-Fi Protected Access).

Probablement que le seul inconvénient de WPA2 est la puissance de traitement dont il a besoin pour protéger votre réseau. Ceci signifie qu'un matériel informatique plus puissant est nécessaire pour éviter la baisses des performances du réseau. Ce problème concerne les points d'accès plus anciens qui ont été mis en place avant WPA2 et sont uniquement compatible avec WPA2 via une amélioration du firmware.

La plupart des points d'accès actuels ont été fournis avec du matériel informatique plus compétent. Utilisez WPA2 uniquement si vous le pouvez et utilisez uniquement WPA si en aucun cas votre point d'accès n'est compatible avec WPA2. Utiliser WPA est également une possibilité lorsque votre point d'accès fait régulièrement l'expérience de chargements élevés et la vitesse du réseau souffre de l'usage de WPA2.

Lorsque la sécurité est la principale priorité alors revenir en arrière n'est pas une option, au lieu de ça, nous devrions sérieusement prendre en considération un meilleur point d'accès. WEP doit être utilisé s'il n'existe aucune possibilité d'utiliser les normes WPA.

Performance

Ce n'est pas une coïncidence si le standard de cryptage le plus faible, le WEP, est également le plus rapide. Cela dit, vous ne voulez certainement pas compromettre la sécurité de votre réseau WiFi juste pour améliorer votre performance car les gains potentiels ne valent jamais le risque.

Si la performance vous importe beaucoup, alors vous pouvez toujours acheter un meilleur routeur, un avec assez de capacité de traitement pour éliminer les ralentissements tout en vous gardant aussi sécurisé que possible.

Protégez votre réseau Wi-Fi

Alors que WPA3 offre plus de protection que WPA2 et par conséquent fournit même plus de protection que WPA et WEP, la sécurité de votre routeur dépend fortement du mot de passe que vous avez établi. WPA, WPA2, WPA3 vous permet d'utiliser des mots de passe avec jusqu'à 63 caractères.

Utilisez autant de caractères différents dans votre mot de passe de réseau WiFi que possible. Les hackers sont intéressés par des cibles plus simples, s'ils ne peuvent pas rompre plusieurs minutes, ils passeront à des réseaux plus vulnérables. Résumé :

- WPA3 est la dernière norme de chiffrement sans fil;

- WPA2 est la version améliorée de WPA ;

- WPA est uniquement compatible avec le codage TKIP alors que WPA2 et WPA3 sont compatibles avec AES;

- WPA3 introduit l'Authentification Simultanée des Égaux comme nouvelle méthode d'authentification pour protéger contre les attaques sur les mots de passe faibles;

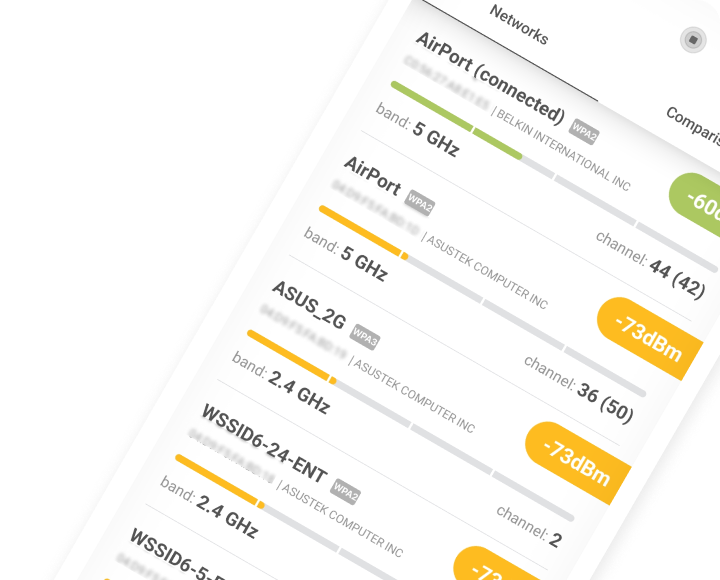

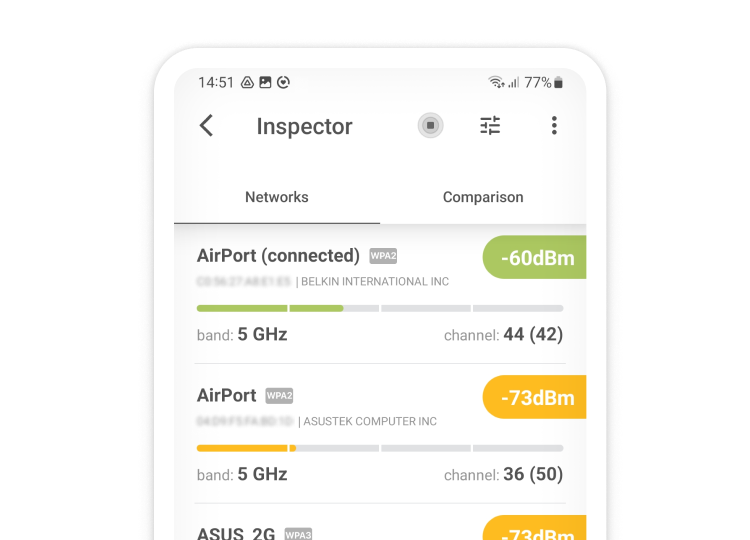

- Utiliser NetSpot pour vérifier votre codage! Une fois que vous avez sécurisé votre réseau avec WPA2 ou WPA3, lancez NetSpot sur votre iPhone, appuyez sur Discovery Device, et laissez-le scanner. En quelques secondes, vous verrez chaque téléphone, ordinateur portable et gadget connecté. Tout appareil que vous ne reconnaissez pas peut être bloqué — copiez son adresse MAC, collez-la dans la liste de blocage de votre routeur, puis relancez l'analyse pour confirmer qu'il a été supprimé.

Optimisez votre réseau WiFi pour une performance maximale. Examinez, étudiez et évaluez les réseaux WiFi avec NetSpot.

Conclusione

Maintenant que vous comprenez les différences entre les protocoles de sécurité sans fil disponibles, vous devriez mettre à profit vos nouvelles connaissances en configurant votre routeur pour utiliser le protocole le plus récent pris en charge. Si votre routeur est si vieux qu'il ne prend même pas en charge le WPA2 — sans parler du WPA3 — alors c'est définitivement le bon moment pour en obtenir un nouveau, sinon vous pourriez subir un incident de cybersécurité coûteux.

-

Obtenez NetSpot

macOS 11+, Windows 7/8/10/11

ADVANCED ENCRYPTION STANDARD EST APPROUVÉ PAR LE GOUVERNEMENT DES ÉTATS-UNIS